Aurich Lawson | imágenes falsas

El navegador Edge de Microsoft ha reemplazado a Internet Explorer en casi todos los aspectos, pero quedan algunas excepciones. Uno de ellos, en lo profundo de Microsoft Word, fue explotado por un grupo respaldado por Corea del Norte este otoño, afirman los investigadores de seguridad de Google.

No es la primera vez que APT37, respaldado por el gobierno, utiliza la presencia persistente de Internet Explorer, como señala el Grupo de análisis de amenazas (TAG) de Google en una publicación de blog. APT37 ha tenido un éxito repetido al apuntar a periodistas y activistas de Corea del Sur, además de desertores de Corea del Norte, a través de una vía limitada pero aún exitosa de Internet Explorer.

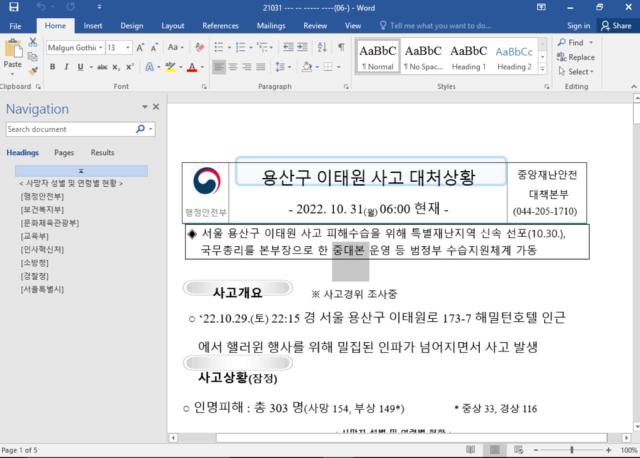

El último exploit se dirigió a aquellos que se dirigían a Daily NK, un sitio de Corea del Sur dedicado a las noticias de Corea del Norte. Este involucró la aglomeración de la multitud de Halloween en Itaewon, que mató al menos a 151 personas. Un documento .docx de Microsoft Word, nombrado como si tuviera fecha y hora menos de dos días después del incidente y etiquetado como «situación de respuesta al accidente», comenzó a circular. Los usuarios de Corea del Sur comenzaron a enviar el documento a VirusTotal, propiedad de Google, donde se marcó con CVE-2017-0199, una vulnerabilidad conocida desde hace mucho tiempo en Word y WordPad.

Al igual que en abril de 2017, el documento, si hace clic para permitir que Word/WordPad lo vea fuera de la «Vista protegida» sin descarga, descarga una plantilla de texto enriquecido de un servidor controlado por el atacante, luego toma más HTML que parece Rich Plantillas de formato de texto. Office y WordPad utilizan intrínsecamente Internet Explorer para representar HTML en lo que Microsoft describe como «archivos especialmente diseñados», lo que brinda a los atacantes una forma de introducir varias cargas útiles de malware. Aunque se parchó ese mismo mes, la vulnerabilidad persistió; fue uno de los vectores explotados en una ola de Petya más de un año después.

La vulnerabilidad específica tiene que ver con el motor JavaScript de Internet Explorer. Un error durante la optimización justo a tiempo conduce a una confusión de tipos de datos y escritura en la memoria. Este exploit en particular también se limpió después de sí mismo, borrando el caché de Internet Explorer y el historial de su presencia. Si bien el TAG de Google no sabe qué cargas útiles se entregaron, APT37 ha hecho circular previamente exploits que activaron BLUELIGHT, ROKRAT y DOLPHIN, todos enfocados en los intereses políticos y económicos de Corea del Norte. (Sin embargo, los piratas informáticos de Corea del Norte no son reacios a un exploit de Chrome).

Microsoft parchó el exploit específico en su motor JScript, pero este es el quinto año de ataques de documentos de Word de código remoto, parece que seguirán existiendo por un tiempo más. Y los actores norcoreanos estarán ansiosos por actuar sobre ellos.