Los actores de amenazas alineados con Rusia y Bielorrusia están apuntando a funcionarios electos de EE. UU. que apoyan a Ucrania, utilizando ataques que intentan comprometer sus cuentas de correo electrónico, dijeron investigadores de la firma de seguridad Proofpoint.

La campaña, que también se dirige a funcionarios de naciones europeas, utiliza JavaScript malicioso personalizado para portales de correo web individuales pertenecientes a varias organizaciones alineadas con la OTAN, según un informe de Proofpoint publicado el jueves. El actor de amenazas, que Proofpoint ha rastreado desde 2021 con el nombre TA473, emplea un reconocimiento sostenido y una investigación minuciosa para garantizar que los scripts roben los nombres de usuario, las contraseñas y otras credenciales de inicio de sesión confidenciales de los objetivos según lo previsto en cada portal de correo web expuesto públicamente al que apuntan.

Orientación tenaz

“Este actor ha sido tenaz al atacar a los funcionarios estadounidenses y europeos, así como al personal militar y diplomático en Europa”, escribió en un correo electrónico el investigador de amenazas de Proofpoint, Michael Raggi. “Desde finales de 2022, TA473 ha invertido una gran cantidad de tiempo estudiando los portales de correo web de las entidades gubernamentales europeas y escaneando la infraestructura pública en busca de vulnerabilidades, todo en un esfuerzo por obtener acceso a los correos electrónicos de aquellos que están estrechamente involucrados en los asuntos gubernamentales y Rusia-Ucrania. guerra.»

Raggi se negó a identificar los objetivos, excepto para decir que incluían funcionarios electos de EE. UU. y personal a nivel del gobierno federal, así como entidades europeas. “En varios casos, entre las entidades objetivo de EE. UU. y Europa, las personas a las que se dirigen estas campañas de phishing son partidarios vocales de Ucrania en la Guerra Rusia/Ucrania y/o están involucradas en iniciativas relacionadas con el apoyo a Ucrania en un escenario internacional”, agregó. .

La mayoría de los ataques recientes observados por Proofpoint explotaron una vulnerabilidad en versiones obsoletas de Zimbra Collaboration, un paquete de software utilizado para alojar portales de correo web. Rastreada como CVE-2022-27926 y parcheada en marzo pasado, la vulnerabilidad es una falla de secuencias de comandos entre sitios que hace posible que los atacantes no autenticados ejecuten secuencias de comandos web maliciosas en los servidores mediante el envío de solicitudes especialmente diseñadas. Los ataques solo funcionan contra servidores Zimbra que aún no han instalado el parche.

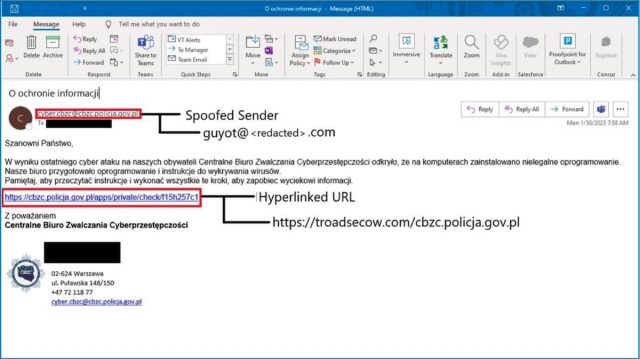

La campaña comienza con el uso de herramientas de escaneo como Acunetix para identificar portales sin parchear pertenecientes a grupos de interés. Los miembros de TA473 luego entregan correos electrónicos de phishing que pretenden contener información de interés para los destinatarios.

punto de prueba