EA anunció su última andanada en la interminable batalla del gato y el ratón de detección de trucos de juegos de PC el martes, y el esfuerzo destaca un término que seguramente levantará una bandera roja para algunos usuarios: «modo kernel».

Las nuevas herramientas EA Anti-Cheat (EAAC) a nivel de kernel se implementarán con la versión para PC de fifa23 este mes, EA anunció, y eventualmente se agregará a todos sus juegos multijugador (incluidos aquellos con tablas de clasificación en línea clasificadas). Pero los títulos estrictamente para un solo jugador «pueden implementar otra tecnología antitrampas, como protecciones de modo de usuario, o incluso renunciar por completo a aprovechar la tecnología antitrampas», escribió Elise Murphy, directora sénior de seguridad de juegos y antitrampas de EA, en un blog del martes. correo.

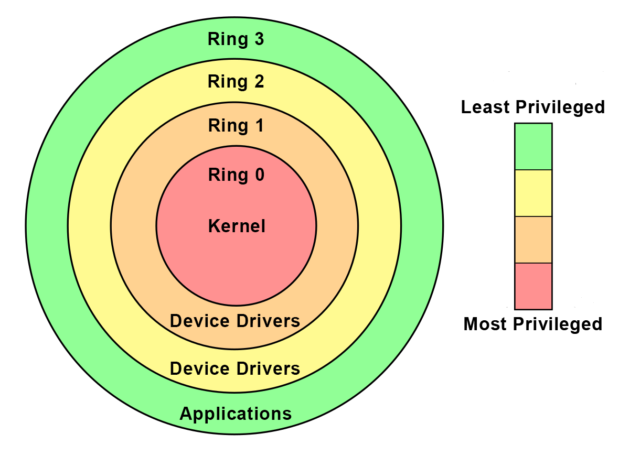

A diferencia de los métodos anti-trampas que funcionan en el «modo de usuario» normal de un sistema operativo, las herramientas anti-trampas a nivel de kernel brindan una vista de bajo nivel y de todo el sistema de cómo las herramientas de trampas pueden interferir con la memoria o el código de un juego desde el exterior. Eso permite a los desarrolladores antitrampas detectar una variedad más amplia de amenazas de trampas, como explicó Murphy en una extensa sección de preguntas frecuentes:

Cuando los programas de trampas operan en el espacio del núcleo, pueden hacer que su trampa sea funcionalmente invisible para las soluciones anti-trampas que viven en modo de usuario. Desafortunadamente, en los últimos años se ha visto un gran aumento en los trucos y las técnicas de trucos que operan en modo kernel, por lo que la única forma confiable de detectarlos y bloquearlos es tener nuestro anti-trampas que también opere allí.

Problemas de privacidad y seguridad

Es comprensible que algunos usuarios desconfíen de que otorgar a un juego permisos de sistema de tan bajo nivel podría exponer información privada en sus sistemas. En un intento por disipar algunos de esos temores, Murphy dijo que el equipo ha «limitado la información que recopila EAAC» y que el sistema «solo verá lo que necesita para evitar trampas».

Todo lo que no sea un proceso que «trate de interactuar con nuestro juego» está estrictamente «fuera de los límites», continuó. «Hemos trabajado con empresas independientes de servicios de privacidad y seguridad informática de terceros para garantizar que EAAC opere teniendo en cuenta la privacidad de los datos».

Una ilustración de dónde se ubican las protecciones de «modo kernel» en los anillos de autoridad de un sistema.

Aparte de la privacidad, algunos usuarios también pueden preocuparse de que un nuevo controlador de nivel de kernel pueda desestabilizar o dificultar su sistema (al estilo de los infames rootkits DRM de música de Sony). Pero Murphy prometió que EAAC está diseñado para ser «lo más eficaz y liviano posible. EAAC tendrá un impacto insignificante en su juego».

Además, EAAC solo se ejecuta cuando el juego se está ejecutando, escribió Murphy, y por lo tanto no debería tener efecto en otros usos del sistema. Y las herramientas de EAAC se pueden desinstalar fácilmente junto con el juego o por separado (aunque el juego subyacente ya no se podrá jugar en el último caso).

Las herramientas a nivel de kernel también pueden proporcionar una superficie de ataque nueva y atractiva para las vulnerabilidades de seguridad de bajo nivel en el sistema de un usuario. Para dar cuenta de eso, Murphy dijo que su equipo ha «trabajado con evaluadores independientes de seguridad y privacidad de terceros para validar que EAAC no degrada la postura de seguridad de su PC y para garantizar límites estrictos de privacidad de datos». También prometió pruebas diarias y monitoreo constante de informes para abordar cualquier problema potencial que surja.

Una batalla interminable

Si bien agregar protecciones a nivel de kernel a las herramientas antitrampas no las hace infalibles, dichas herramientas «requieren un enfoque diferente (más extenuante) de los desarrolladores de trampas para atacar», como dijo Paul Chamberlain, líder antitrampas de Riot Games, a Ars en 2020. Eso aumenta la dificultad (y el costo) de crear herramientas de trampa efectivas y «reduce los incentivos para los desarrolladores de trampas porque sus trampas se vuelven más difíciles de hacer, menos convenientes para que los jugadores las instalen y, en general, menos rentables para vender», continuó. Pero los desarrolladores de juegos a menudo se enfrentan a un rechazo significativo de los usuarios por estos estrictos esfuerzos contra las trampas. Tal retroceso llevó a id Software a eliminar el sistema antitrampas en modo kernel de Denuvo de fatalidad eterna apenas unos días después de su lanzamiento. Y Riot finalmente agregó la capacidad de desactivar su controlador antitrampas Vanguard a través de la bandeja del sistema para disipar las preocupaciones de los usuarios sobre su controlador a nivel de kernel (los usuarios aún tienen que reiniciar su sistema operativo y el sistema Vanguard si quieren jugar). valorantesin embargo).

Para los usuarios de Windows 11, Riot ya ha ido más allá de sus propios procesos a nivel de kernel, lo que requiere el uso de TPM y arranque seguro a nivel del sistema para garantizar que los juegos protegidos por Vanguard se ejecuten sin interferencias externas de programas de trampa. Pero incluso un sistema como ese puede tener problemas con los programas de trucos basados en visión por computadora, que usan tarjetas de captura y procesamiento externo para dar a los usuarios reflejos aparentemente sobrenaturales. Como siempre, la batalla continúa.