Los investigadores han descubierto una pieza inteligente de malware que extrae datos de forma sigilosa y ejecuta código malicioso de los sistemas Windows al abusar de una característica de Microsoft Internet Information Services (IIS).

IIS es un servidor web de uso general que se ejecuta en dispositivos Windows. Como servidor web, acepta solicitudes de clientes remotos y devuelve la respuesta adecuada. En julio de 2021, la empresa de inteligencia de redes Netcraft dijo que había 51,6 millones de instancias de IIS distribuidas en 13,5 millones de dominios únicos.

IIS ofrece una función llamada Almacenamiento en búfer de eventos de solicitud fallida que recopila métricas y otros datos sobre las solicitudes web recibidas de clientes remotos. Las direcciones IP del cliente y los encabezados de puerto y HTTP con cookies son dos ejemplos de los datos que se pueden recopilar. FREB ayuda a los administradores a solucionar problemas de solicitudes web fallidas recuperando las que cumplen ciertos criterios de un búfer y escribiéndolas en el disco. El mecanismo puede ayudar a determinar la causa de los errores 401 o 404 o aislar la causa de las solicitudes estancadas o abortadas.

Los piratas informáticos han descubierto cómo abusar de esta característica de FREB para contrabandear y ejecutar código malicioso en regiones protegidas de una red ya comprometida. Los piratas informáticos también pueden usar FREB para extraer datos de las mismas regiones protegidas. Debido a que la técnica se mezcla con las solicitudes legítimas de eeb, proporciona una forma sigilosa de profundizar en la red comprometida.

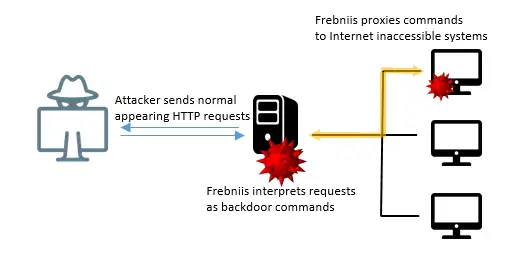

El malware posterior a la explotación que hace esto posible ha sido denominado Frebniis por investigadores de Symantec, quienes informaron sobre su uso el jueves. Frebniis primero se asegura de que FREB esté habilitado y luego secuestra su ejecución al inyectar un código malicioso en la memoria del proceso IIS y hacer que se ejecute. Una vez que el código está en su lugar, Frebniis puede inspeccionar todas las solicitudes HTTP recibidas por el servidor IIS.

“Al secuestrar y modificar el código del servidor web IIS, Frebniis puede interceptar el flujo regular de manejo de solicitudes HTTP y buscar solicitudes HTTP con formato especial”, escribieron los investigadores de Symantec. “Estas solicitudes permiten la ejecución remota de código y la transmisión a sistemas internos de manera sigilosa. No se ejecutarán archivos ni procesos sospechosos en el sistema, lo que convierte a Frebniis en un tipo de puerta trasera HTTP relativamente único y raro que se ve en la naturaleza”.

Antes de que Frebniis pueda funcionar, un atacante primero debe piratear el sistema Windows que ejecuta el servidor IIS. Los investigadores de Symantec aún tienen que determinar cómo Frebniis hace esto.

Frebniis analiza todas las solicitudes HTTP POST invocando los archivos logon.aspx o default.aspx, que se utilizan para crear páginas de inicio de sesión y servir páginas web predeterminadas, respectivamente. Los atacantes pueden introducir solicitudes de contrabando en un servidor infectado enviando una de estas solicitudes y agregando la contraseña “7ux4398!” como parámetro. Una vez que se recibe dicha solicitud, Frebniis descifra y ejecuta el código .Net que controla las principales funciones de puerta trasera. Para que el proceso sea más sigiloso, el código no coloca archivos en el disco.

El código .NET tiene dos propósitos. En primer lugar, proporciona un proxy que permite a los atacantes utilizar el servidor IIS comprometido para interactuar o comunicarse con recursos internos que, de otro modo, serían inaccesibles desde Internet. La siguiente tabla muestra los comandos para los que está programado:

| Dominio | Nombre de la función | Parámetro | Descripción |

|---|---|---|---|

| 1 | CrearConectar | Puerto host | Conéctese a un sistema remoto para el proxy, devuelve un UUID que representa el sistema remoto |

| 2 | LeerScoket | ID de usuario | Leer una cadena Base64 desde un sistema remoto |

| 3 | escribescoket | Uuid, cadena Base64 | Escribir una cadena Base64 en un sistema remoto |

| 4 | CerrarScoket | ID de usuario | Cerrar la conexión |

El segundo propósito del código .Net es permitir la ejecución remota del código proporcionado por el atacante en el servidor IIS. Al enviar una solicitud a los archivos logon.aspx o default.aspx que incluye código escrito en C#, Frebniis lo decodificará automáticamente y lo ejecutará en la memoria. Una vez más, al ejecutar el código directamente en la memoria, la puerta trasera es mucho más difícil de detectar.

Diagrama que muestra cómo se usa Frebniis.

Symantec

No está claro qué tan ampliamente utilizado es Frebniis en este momento. La publicación proporciona dos archivos hash asociados con la puerta trasera, pero no explica cómo buscar en un sistema para ver si existen.