imágenes falsas

Un implacable equipo de piratas informáticos prorrusos ha estado explotando una vulnerabilidad de día cero en un software de correo web ampliamente utilizado en ataques dirigidos a entidades gubernamentales y un grupo de expertos, todos en Europa, dijeron el miércoles investigadores de la firma de seguridad ESET.

La vulnerabilidad previamente desconocida resultó de un error crítico de secuencias de comandos entre sitios en Roundcube, una aplicación de servidor utilizada por más de 1.000 servicios de correo web y millones de sus usuarios finales. Los miembros de un grupo de piratería pro Rusia y Bielorrusia que rastrearon cómo Winter Vivern utilizaron el error XSS para inyectar JavaScript en la aplicación del servidor Roundcube. La inyección se desencadenó simplemente al ver un correo electrónico malicioso, lo que provocó que el servidor enviara correos electrónicos desde objetivos seleccionados a un servidor controlado por el actor de la amenaza.

No se requiere interacción manual

«En resumen, al enviar un mensaje de correo electrónico especialmente diseñado, los atacantes pueden cargar código JavaScript arbitrario en el contexto de la ventana del navegador del usuario de Roundcube», escribió el investigador de ESET Matthieu Faou. «No se requiere ninguna interacción manual aparte de ver el mensaje en un navegador web».

Los ataques comenzaron el 11 de octubre y ESET los detectó un día después. ESET informó la vulnerabilidad de día cero a los desarrolladores de Roundcube el mismo día y emitieron un parche el 14 de octubre. La vulnerabilidad se rastrea como CVE-2023-5631 y afecta a las versiones de Roundcube 1.6.x anteriores a 1.6.4, 1.5.x anteriores. 1.5.5 y 1.4.x antes de 1.4.15.

Winter Vivern ha estado operando desde al menos 2020 y se dirige a gobiernos y grupos de expertos, principalmente en Europa y Asia Central. En marzo, se detectó que el grupo amenazante tenía como objetivo a funcionarios del gobierno estadounidense que habían expresado su apoyo a Ucrania en su intento de hacer retroceder la invasión rusa. Esos ataques también exfiltraron los correos electrónicos de los objetivos, pero explotaron un XSS separado, ya parcheado, en Zimbra Collaboration, un paquete de software que también se utiliza para alojar portales de correo web.

«Este actor ha sido tenaz en sus ataques contra funcionarios estadounidenses y europeos, así como contra personal militar y diplomático en Europa», dijo en marzo un investigador de amenazas de la firma de seguridad Proofpoint al revelar los ataques que explotaban la vulnerabilidad Zimbra. “Desde finales de 2022, [Winter Vivern] ha invertido una gran cantidad de tiempo estudiando los portales de correo web de entidades gubernamentales europeas y escaneando la infraestructura pública en busca de vulnerabilidades, todo en un esfuerzo por finalmente obtener acceso a los correos electrónicos de aquellos estrechamente involucrados en los asuntos gubernamentales y la guerra entre Rusia y Ucrania”.

El correo electrónico que Winter Vivern utilizó en la campaña reciente procedía de la dirección [email protected] y tenía el asunto «Comience a utilizar Outlook».

El correo electrónico enviado en la campaña.

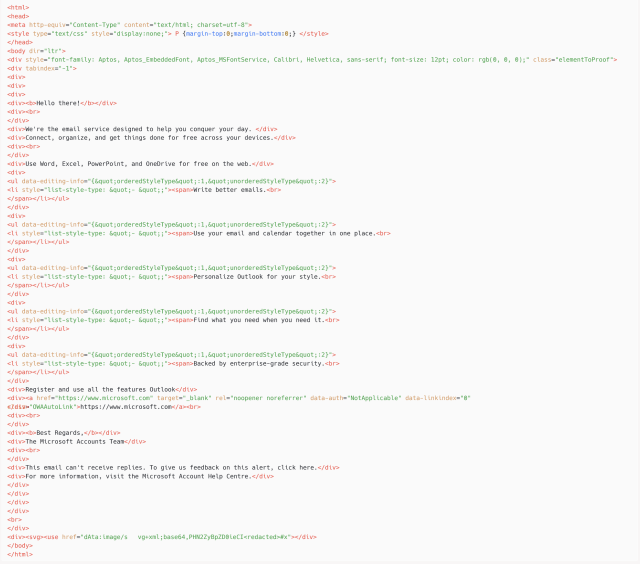

Enterrado en lo profundo del código fuente HTML había un elemento de código con formato incorrecto conocido como etiqueta SVG. Contenía texto codificado en base 64 que, cuando se decodificaba, se traducía a JavaScript que contenía un comando para ejecutar en caso de que ocurriera un error. Dado que la etiqueta contenía un error intencional, se invocó el comando malicioso y el error XSS aseguró que Roundcube ejecutara el JavaScript resultante.

ESET

La carga útil final de JavaScript ordenó a los servidores vulnerables que enumeraran carpetas y correos electrónicos en la cuenta de correo electrónico del objetivo y que exfiltraran los mensajes de correo electrónico a un servidor controlado por el atacante mediante solicitudes HTTP a https://recsecas.[.]es/controlserver/saveMessage.

ESET

El éxito anterior de Winter Vivern al explotar una vulnerabilidad de Zimbra ya parcheada debería ser una advertencia. Cualquiera que utilice Roundcube como administrador del servidor o usuario final debe asegurarse de que el software esté ejecutando una versión parcheada.