Los malhechores están explotando activamente dos nuevas vulnerabilidades de día cero para convertir enrutadores y grabadoras de video en una botnet hostil utilizada en ataques distribuidos de denegación de servicio, dijeron el jueves investigadores de la firma de redes Akamai.

Ambas vulnerabilidades, que anteriormente eran desconocidas para sus fabricantes y para la comunidad de investigación de seguridad en general, permiten la ejecución remota de código malicioso cuando los dispositivos afectados utilizan credenciales administrativas predeterminadas, según una publicación de Akamai. Atacantes desconocidos han estado aprovechando los días cero para comprometer los dispositivos y poder infectarlos con Mirai, un potente software de código abierto que convierte enrutadores, cámaras y otros tipos de dispositivos de Internet de las cosas en parte de una botnet capaz de atacar. DDoSes de tamaños antes inimaginables.

Los investigadores de Akamai dijeron que uno de los días cero atacados reside en uno o más modelos de grabadoras de vídeo en red. El otro día cero reside en un «enrutador LAN inalámbrico basado en toma de corriente diseñado para hoteles y aplicaciones residenciales». El enrutador lo vende un fabricante con sede en Japón, que «produce múltiples conmutadores y enrutadores». La característica del enrutador que se está explotando es «muy común» y los investigadores no pueden descartar la posibilidad de que esté siendo explotada en varios modelos de enrutadores vendidos por el fabricante.

Akamai dijo que informó las vulnerabilidades a ambos fabricantes y que uno de ellos brindó garantías de que se lanzarán parches de seguridad el próximo mes. Akamai dijo que no identificaría los dispositivos específicos ni los fabricantes hasta que se implementen las soluciones para evitar que los días cero sean explotados más ampliamente.

“Aunque esta información es limitada, sentimos que era nuestra responsabilidad alertar a la comunidad sobre la explotación continua de estos CVE en la naturaleza. Existe una delgada línea entre la divulgación responsable de información para ayudar a los defensores y el intercambio excesivo de información que puede permitir mayores abusos por parte de hordas de actores amenazantes”.

La publicación de Akamai proporciona una gran cantidad de hashes de archivos y direcciones IP y de dominio que se utilizan en los ataques. Los propietarios de enrutadores y cámaras de video en red pueden usar esta información para ver si los dispositivos en sus redes han sido atacados.

La ejecución remota de código utiliza una técnica conocida como inyección de comandos, que primero requiere que un atacante se autentique utilizando las credenciales configuradas en el dispositivo vulnerable. La autenticación y la inyección se llevan a cabo mediante una solicitud POST estándar.

En un correo electrónico, el investigador de Akamai, Larry Cashdollar, escribió:

Los dispositivos normalmente no permiten la ejecución de código a través de la interfaz de administración. Es por eso que es necesario obtener RCE mediante la inyección de comandos.

Debido a que el atacante necesita autenticarse primero, debe conocer algunas credenciales de inicio de sesión que funcionarán. Si los dispositivos utilizan inicios de sesión fáciles de adivinar, como admin:contraseña o admin:contraseña1, también podrían estar en riesgo si alguien amplía la lista de credenciales para probar.

Dijo que ambos fabricantes han sido notificados, pero hasta ahora sólo uno de ellos se ha comprometido a lanzar un parche, que se espera para el próximo mes. Actualmente se desconoce el estado de una solución del segundo fabricante.

Cashdollar dijo que un análisis incompleto de Internet mostró que hay al menos 7.000 dispositivos vulnerables. La cantidad real de dispositivos afectados puede ser mayor.

Mirai llamó la atención del público por primera vez en 2016, cuando una botnet, es decir, una red de dispositivos comprometidos bajo el control de un actor de amenazas hostil, derribó el sitio de noticias de seguridad KrebsOnSecurity con lo que entonces era un récord de 620 gigabits por segundo. DDoS.

Además de su enorme potencia de fuego, Mirai destacó por otras razones. Por un lado, los dispositivos que controla eran un conjunto de enrutadores, cámaras de seguridad y otros tipos de dispositivos de IoT, algo que en gran medida no se había visto antes de eso. Y por otro lado, el código fuente subyacente rápidamente estuvo disponible gratuitamente. Pronto, Mirai se estaba utilizando en DDoS aún más grandes dirigidos a plataformas de juegos y a los ISP que las prestaban servicios. Mirai y otras botnets de IoT han sido una realidad en la vida de Internet desde entonces.

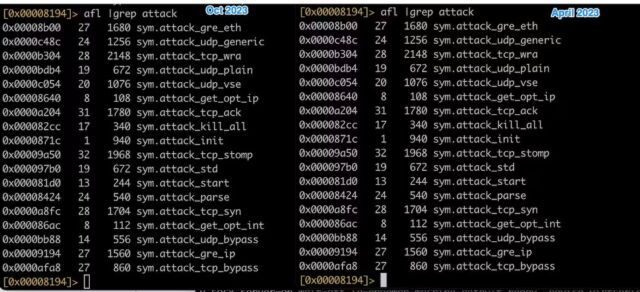

La cepa Mirai utilizada en los ataques descubiertos por Akamai es principalmente una más antigua conocida como JenX. Sin embargo, se ha modificado para utilizar muchos menos nombres de dominio de lo habitual para conectarse a servidores de comando y control. Algunas muestras de malware también muestran vínculos con una variante separada de Mirai conocida como hailBot.

El código utilizado en los ataques de día cero observados por Akamail (incluidos insultos racistas ofensivos) es casi idéntico al utilizado en los ataques DDoS que una empresa de seguridad con sede en China observó contra un sitio web de noticias ruso en mayo. La siguiente imagen muestra una comparación lado a lado.

Las cargas útiles que explotan los días cero son:

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #1 attempt"; content:"lang="; content:"useNTPServer="; content:"synccheck="; content:"timeserver="; content:"interval="; content:"enableNTPServer="; sid:1000006;)

y

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #2 attempt"; content:"page_suc="; content:"system.general.datetime="; content:"ntp.general.hostname="; pcre:"ntp.general.hostname="; content:"ntp.general.dst="; content:"ntp.general.dst.adjust="; content:"system.general.timezone="; content:"system.general.tzname="; content:"ntp.general.enable="; sid:1000005;)

Las personas u organizaciones preocupadas por la posibilidad de que estén siendo atacadas por estos exploits pueden utilizar las reglas de Snort y los indicadores de compromiso publicados por Akamail para detectar y repeler ataques. Por el momento, no hay forma de identificar los dispositivos específicos que son vulnerables ni los fabricantes de esos dispositivos.