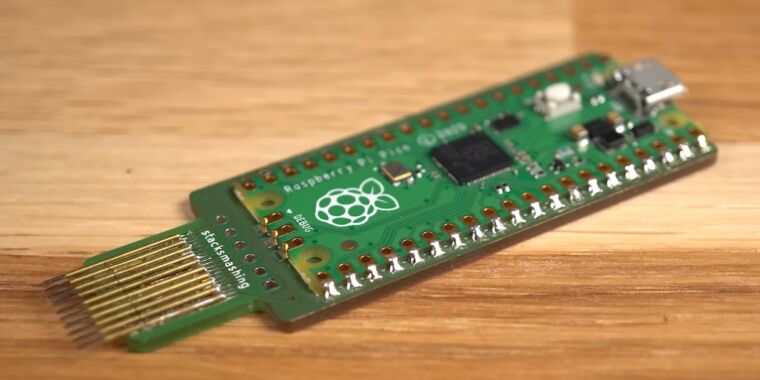

La semana pasada, un vídeo del investigador de seguridad StackSmashing demostró un exploit que podría romper el cifrado de la unidad BitLocker de Microsoft en «menos de 50 segundos» utilizando una PCB personalizada y una Raspberry Pi Pico.

El exploit funciona utilizando el Pi para monitorear la comunicación entre un chip TPM externo y el resto de la computadora portátil, una ThinkPad X1 Carbon de segunda generación de aproximadamente 2014. El TPM almacena la clave de cifrado que desbloquea su disco cifrado y lo hace legible, y el TPM envía esa clave para desbloquear el disco una vez que ha verificado que el resto del hardware de la PC no ha cambiado desde que se cifró la unidad. El problema es que la clave de cifrado se envía en texto sin formato, lo que permite que un rastreador como el que desarrolló StackSmashing lea la clave y luego la use para desbloquear la unidad en otro sistema, obteniendo acceso a todos los datos que contiene.

Este no es un exploit nuevo y StackSmashing lo ha dicho repetidamente. Informamos sobre un exploit de rastreo de TPM similar en 2021, y hay otro de 2019 que utilizó de manera similar hardware básico de bajo costo para obtener una clave de cifrado de texto sin formato a través del mismo bus de comunicación de bajo número de pines (LPC) que utilizó StackSmashing. Este tipo de exploit es tan conocido que Microsoft incluso incluye algunos pasos de mitigación adicionales en su propia documentación de BitLocker; La principal innovación nueva en la demostración de StackSmashing es el componente Raspberry Pi, que probablemente sea parte de la razón por la cual medios como La-Tecnologia y Tom’s Hardware lo adoptaron en primer lugar.

El video original es bastante responsable en cuanto a cómo explica el exploit, y esa primera ola de informes al menos mencionó detalles importantes, como el hecho de que el exploit solo funciona en sistemas con chips TPM discretos e independientes o que es muy similar a otros. ataques bien documentados que datan de hace años. Pero a medida que la historia ha circulado y vuelto a circular, algunos informes han excluido ese tipo de matiz, concluyendo esencialmente que el cifrado de la unidad en todas las PC con Windows se puede romper trivialmente con 10 dólares de hardware y un par de minutos de tiempo. Vale la pena aclarar qué es y qué no es este exploit.

¿Qué PC se ven afectadas?

BitLocker es una forma de cifrado de disco completo que existe principalmente para evitar que alguien que robe su computadora portátil saque la unidad, la inserte en otro sistema y acceda a sus datos sin solicitar la contraseña de su cuenta. Muchos sistemas Windows 10 y 11 modernos utilizan BitLocker de forma predeterminada. Cuando inicia sesión en una cuenta de Microsoft en Windows 11 Home o Pro en un sistema con TPM, su unidad generalmente se cifra automáticamente y se carga una clave de recuperación en su cuenta de Microsoft. En un sistema Windows 11 Pro, puede activar BitLocker manualmente, ya sea que use una cuenta de Microsoft o no, haciendo una copia de seguridad de la clave de recuperación como mejor le parezca.

De todos modos, un posible exploit de BitLocker podría afectar los datos personales de millones de máquinas. Entonces, ¿qué importancia tiene este nuevo ejemplo de un viejo ataque? Para la mayoría de las personas, la respuesta probablemente sea «no mucho».

Una barrera de entrada para los atacantes es técnica: muchos sistemas modernos utilizan módulos de firmware TPM, o fTPM, que están integrados directamente en la mayoría de los procesadores. En máquinas más baratas, esta puede ser una forma de ahorrar en fabricación: ¿por qué comprar un chip aparte si puedes usar simplemente una característica de la CPU por la que ya estás pagando? En otros sistemas, incluidos aquellos que anuncian compatibilidad con los procesadores de seguridad Pluton de Microsoft, se comercializa como una característica de seguridad que mitiga específicamente este tipo de ataques llamados «de rastreo».

Esto se debe a que no existe un bus de comunicación externo que pueda detectar un fTPM; está integrado en el procesador, por lo que cualquier comunicación entre el TPM y el resto del sistema también ocurre dentro del procesador. Prácticamente todas las computadoras de escritorio compatibles con Windows 11 de fabricación propia utilizarán fTPM, al igual que las computadoras de escritorio y portátiles modernas y económicas. Revisamos cuatro computadoras portátiles Intel y AMD recientes de menos de $ 500 de Acer y Lenovo, y todas usaban TPM de firmware; Lo mismo ocurre con cuatro computadoras de escritorio de construcción propia con placas base de Asus, Gigabyte y ASRock.

Irónicamente, si está utilizando una computadora portátil con Windows de alta gama, es un poco más probable que su computadora portátil use un chip TPM externo dedicado, lo que significa que podría ser vulnerable.

Andres Cunningham

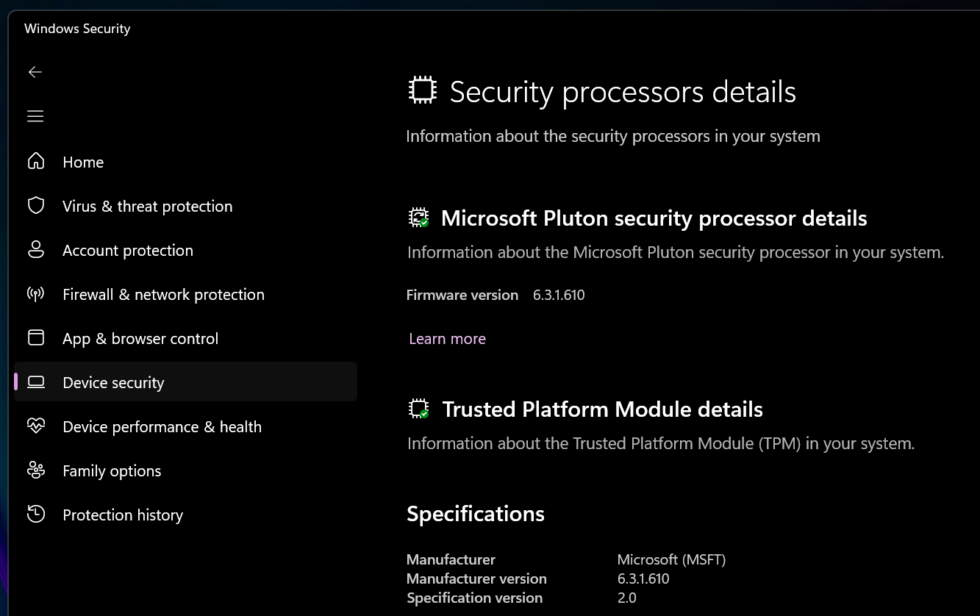

La forma más sencilla de saber qué tipo de TPM tiene es ir al centro de seguridad de Windows, ir a la pantalla Seguridad del dispositivo y hacer clic en Detalles del procesador de seguridad. Si el fabricante de su TPM figura como Intel (para sistemas Intel) o AMD (para sistemas AMD), lo más probable es que esté utilizando el fTPM de su sistema y este exploit no funcionará en su sistema. Lo mismo ocurre con cualquier cosa en la que Microsoft figure como fabricante de TPM, lo que generalmente significa que la computadora usa Pluton.

Pero si ve otro fabricante en la lista, probablemente esté usando un TPM dedicado. Vi TPM de STMicroelectronics en un Asus Zenbook de gama alta reciente, un Dell XPS 13 y un Lenovo ThinkPad de gama media. StackSmashing también publicó fotos de un ThinkPad X1 Carbon Gen 11 con un TPM de hardware y todos los pines que alguien necesitaría para intentar obtener la clave de cifrado, como evidencia de que no todos los sistemas modernos han cambiado a fTPM, algo que, ciertamente, también había asumido inicialmente. Es prácticamente seguro que todas las computadoras portátiles fabricadas antes de 2015 o 2016 utilizarán TPM de hardware cuando los tengan.

Eso no quiere decir que los fTPM sean completamente infalibles. Algunos investigadores de seguridad han podido vencer los fTPM en algunos de los procesadores de AMD con «2 a 3 horas de acceso físico al dispositivo de destino». Los TPM de firmware simplemente no son susceptibles al tipo de ataque físico basado en Raspberry Pi que demostró StackSmashing.