El jueves pasado, el CEO de HP, Enrique Lores, abordó la controvertida práctica de la compañía de bloquear impresoras cuando los usuarios las cargan con tinta de terceros. En declaraciones a CNBC Television, dijo: «Hemos visto que se pueden incrustar virus en los cartuchos. A través del cartucho, [the virus can] ir a la impresora, [and then] desde la impresora, vaya a la red.»

Ese escenario aterrador podría ayudar a explicar por qué HP, que fue golpeada este mes con otra demanda por su sistema Dynamic Security, insiste en implementarlo en las impresoras.

Para investigar, recurrí al editor senior de seguridad de Ars Technica, Dan Goodin. Me dijo que no conocía ningún ataque utilizado activamente en la naturaleza que fuera capaz de utilizar un cartucho para infectar una impresora.

Goodin también le hizo la pregunta a Mastodon, y los profesionales de la ciberseguridad, muchos de ellos con experiencia en piratería de dispositivos integrados, se mostraron decididamente escépticos.

La evidencia de HP

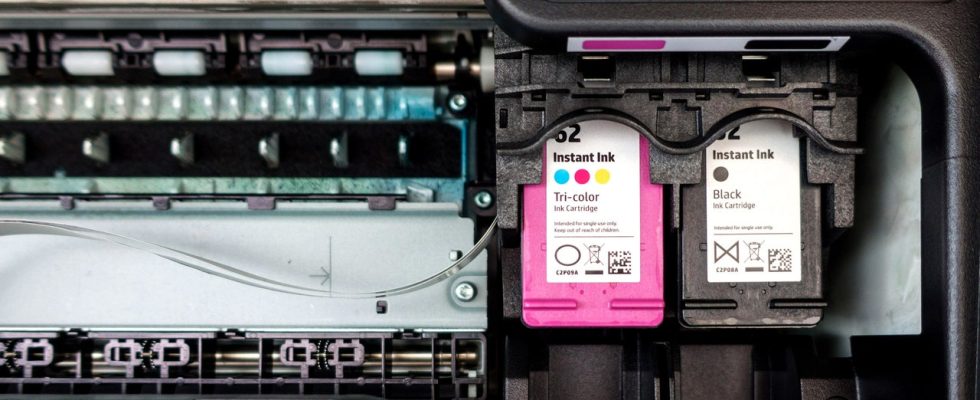

Como era de esperar, la afirmación de Lores proviene de una investigación respaldada por HP. El programa de recompensas por errores de la compañía encargó a los investigadores de Bugcrowd determinar si es posible utilizar un cartucho de tinta como una amenaza cibernética. HP argumentó que los chips microcontroladores de los cartuchos de tinta, que se utilizan para comunicarse con la impresora, podrían ser una puerta de entrada para los ataques.

Como se detalla en un artículo de 2022 de la firma de investigación Actionable Intelligence, un investigador del programa encontró una manera de piratear una impresora mediante un cartucho de tinta de terceros. Según los informes, el investigador no pudo realizar el mismo truco con un cartucho HP.

Shivaun Albright, tecnólogo jefe de seguridad de impresión de HP, dijo en ese momento:

Albright añadió que el malware “permaneció en la memoria de la impresora” después de retirar el cartucho.

HP reconoce que no hay evidencia de que tal pirateo haya ocurrido en la naturaleza. Aún así, debido a que los chips utilizados en cartuchos de tinta de terceros son reprogramables (su «código se puede modificar mediante una herramienta de reinicio directamente en el campo», según Actionable Intelligence), son menos seguros, dice la compañía. Se dice que los chips son programables para que aún puedan funcionar en impresoras después de las actualizaciones de firmware.

HP también cuestiona la seguridad de las cadenas de suministro de las empresas de tintas de terceros, especialmente en comparación con la seguridad de su propia cadena de suministro, que cuenta con la certificación ISO/IEC.

Así que HP encontró una forma teórica de piratear los cartuchos, y es razonable que la empresa emita una recompensa por errores para identificar dicho riesgo. Pero se anunció su solución para esta amenaza. antes demostró que podría haber una amenaza. HP agregó capacitación en seguridad de cartuchos de tinta a su programa de recompensas por errores en 2020, y la investigación anterior se publicó en 2022. HP comenzó a utilizar Dynamic Security en 2016, aparentemente para resolver el problema que intentó demostrar que existía años después.