imágenes falsas

Si está utilizando Amazon Web Services y se puede acceder a su depósito de almacenamiento S3 desde la web abierta, haría bien en no elegir un nombre genérico para ese espacio. Evite «ejemplo», omita «cambiarme», ni siquiera utilice «foo» o «bar». Alguien más con el mismo pensamiento de «cambiar esto más tarde» puede costarle el equivalente a una MacBook en efectivo.

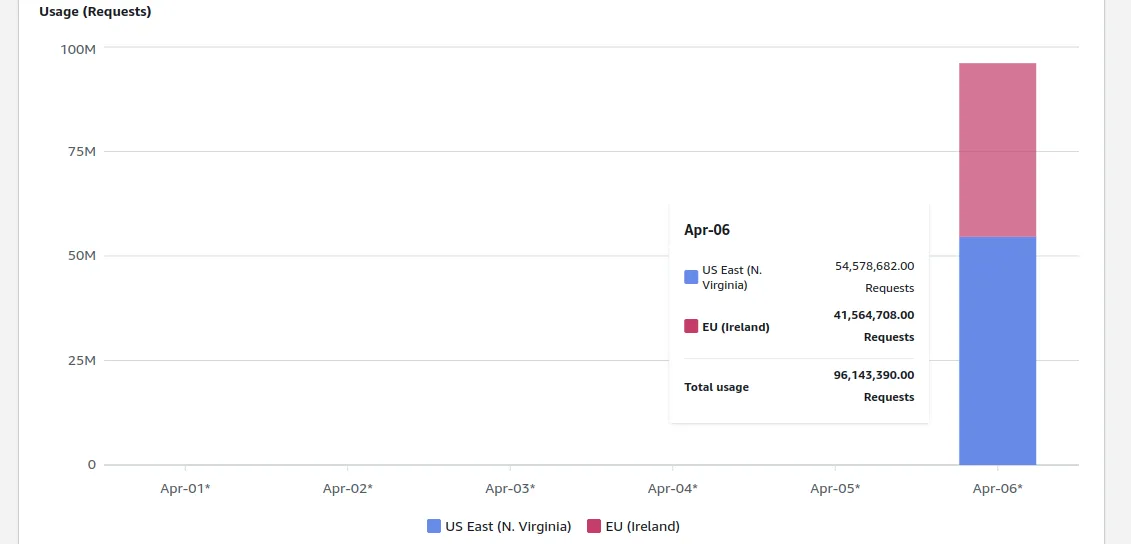

Pregúntele a Maciej Pocwierz, quien casualmente eligió un nombre de S3 que «una de las herramientas populares de código abierto» usó para su configuración de respaldo predeterminada. Después de configurar el depósito para el proyecto de un cliente, revisó su página de facturación y encontró casi 100 millones de intentos no autorizados de crear nuevos archivos en su depósito (solicitudes PUT) en un día. La factura fue de más de $1,300 y contando.

Nada, nada, nada, nada, nada… casi 100 millones de solicitudes no autorizadas.

«En realidad, todo esto sucedió solo unos días después de que le aseguré a mi cliente que el precio de los servicios de AWS sería insignificante, como $20 como máximo durante todo el mes», escribió Pocwierz en el chat. «Le expliqué que la situación es muy inusual, pero definitivamente parecía como si no supiera lo que estaba haciendo».

Pocwierz se negó a nombrar la herramienta de código abierto que inadvertidamente destruyó su cuenta S3. En una publicación de Medium sobre el tema, notó un problema diferente con una copia de seguridad predeterminada desafortunada. Después de activar las escrituras públicas, observó cómo recopilaba más de 10 GB de datos en menos de 30 segundos. Es decir, datos de otras personas que no tenían idea de que Pocwierz los estaba recopilando.

Algunos de esos datos provienen de empresas con clientes, lo que explica en parte por qué Pocwierz mantiene los detalles en secreto. Le escribió a Ars que se puso en contacto con algunas de las empresas que intentaron o realizaron con éxito una copia de seguridad de sus datos en su depósito, y «me ignoraron por completo». «Así que ahora, en lugar de solucionar este problema, sus datos todavía están en riesgo», escribe Pocwierz. «Mi lección es que si alguna vez dirijo una empresa, definitivamente tendré un programa de recompensas por errores y trataré esas advertencias con seriedad».

En cuanto a las cuentas de Pocwierz, tanto S3 como bancarias, la mayoría de las veces terminaron bien. Un representante de AWS contactó a LinkedIn y canceló su factura, dijo, y le dijeron que cualquiera puede solicitar reembolsos por solicitudes excesivas no autorizadas. «Pero no dijeron explícitamente que necesariamente lo aprobarían», escribió. Señaló en su publicación en Medium que AWS «enfatizó que esto se hizo como una excepción».

En respuesta a la historia de Pocwierz, Jeff Barr, evangelista jefe de AWS en Amazon, tuiteó eso «Estamos de acuerdo en que los clientes no deberían tener que pagar por solicitudes no autorizadas que no iniciaron». Barr añadió que Amazon tendría más que compartir sobre cómo la empresa podría evitarlas «en breve». AWS tiene una breve explicación y una página de contacto sobre cargos inesperados de AWS.

La herramienta de código abierto cambió su configuración predeterminada después de que Pocwierz los contactara. Pocwierz sugirió a AWS que debería impedir que cualquier otra persona creara un nombre de depósito como el suyo, pero aún no había recibido respuesta al respecto. Sugiere en su publicación de blog que, más allá de la mala suerte aleatoria, agregar un sufijo aleatorio al nombre de su depósito y especificar explícitamente su región de AWS puede ayudar a evitar cargos masivos como el que él esquivó por poco.