Actualización, 3:15 p. m. (hora del Pacífico): AMD compartió un comentario sobre la nueva divulgación de vulnerabilidades, que agregamos a continuación.

Artículo original, 9:16 a. m. PT: Un nuevo documento publicado por investigadores de seguridad de la Universidad Técnica de Berlín revela que el Módulo de plataforma confiable basado en firmware de AMD (fTPM / TPM) puede verse completamente comprometido a través de un ataque de inyección de falla de voltaje, lo que permite el acceso completo a los datos criptográficos que se encuentran dentro del fTPM. en un ataque llamado ‘faulTPM’. En última instancia, esto permite que un atacante comprometa por completo cualquier aplicación o cifrado, como BitLocker, que dependa únicamente de la seguridad basada en TPM.

Los investigadores lograron esta hazaña utilizando componentes listos para usar que cuestan aproximadamente $ 200 para atacar el Procesador de seguridad de plataforma (PSP) de AMD presente en los chips Zen 2 y Zen 3. El informe no especifica si las CPU Zen 4 son vulnerables y el ataque requiere acceso físico a la máquina durante «varias horas». Los investigadores también compartieron el código utilizado para el ataque en GitHub y una lista del hardware económico utilizado para el ataque.

El informe es especialmente pertinente ahora que Microsoft agregó TPM a sus requisitos de sistema para Windows 11, un movimiento que encontró resistencia debido a su impacto nocivo en el rendimiento de los juegos, incluso cuando funciona correctamente, y graves problemas de tartamudeo cuando no funciona. Sí, el requisito de TPM se elude fácilmente. Aún así, el impulso de Microsoft por la función ha aumentado la cantidad de aplicaciones que dependen únicamente de TPM 2.0 para las funciones de seguridad, lo que aumenta la sección transversal de aplicaciones vulnerables al nuevo truco faulTPM.

Nos comunicamos con AMD para obtener comentarios y la empresa emitió la siguiente declaración para Hardware de Tom:

“AMD está al tanto del informe de investigación que ataca nuestro módulo de plataforma confiable de firmware que parece aprovechar las vulnerabilidades relacionadas discutidas anteriormente en ACM CCS 2021. Esto incluye ataques realizados a través de medios físicos, generalmente fuera del alcance de las mitigaciones de seguridad de la arquitectura del procesador. Estamos continuamente innovando nuevas protecciones basadas en hardware en productos futuros para limitar la eficacia de estas técnicas. Específicamente para este documento, estamos trabajando para comprender las posibles nuevas amenazas y actualizaremos a nuestros clientes y usuarios finales según sea necesario”. — Portavoz de AMD para Hardware de Tom.

A nuestro entender, los documentos publicados en ACM CCS 2021 se centraron en un ataque de falla, pero no utilizaron el vector de ataque para comprometer el TPM. En cambio, el ataque se utilizó para derrotar a la virtualización cifrada segura. Como tal, esta nueva investigación revela un método novedoso mediante el cual el fTPM de AMD puede verse completamente comprometido.

Como recordatorio, los TPM discretos se conectan a una placa base y se comunican con el procesador para brindar seguridad, pero se ha demostrado que el bus externo entre la CPU y el TPM se puede piratear con múltiples enfoques diferentes. Como tal, el firmware TPM, o fTPM, se creó para incorporar la funcionalidad dentro del chip, proporcionando así seguridad de clase TPM 2.0 sin una interfaz fácilmente pirateable expuesta a los atacantes.

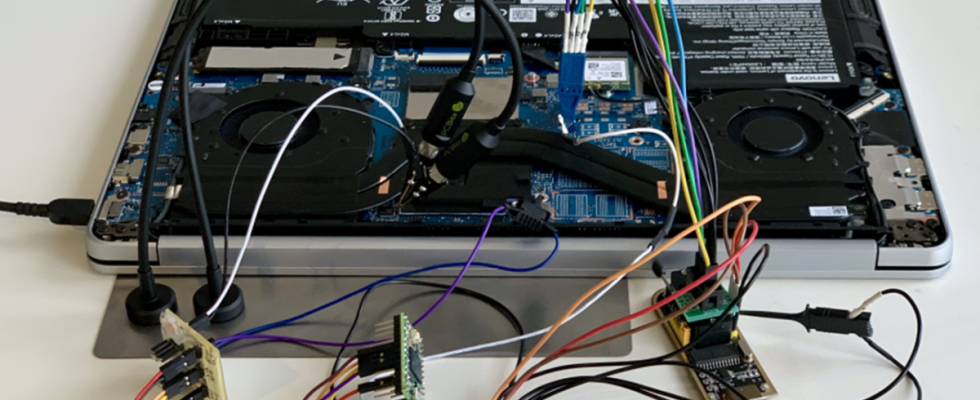

El ataque faulTPM se centra en atacar el fTPM, lo que, hasta donde sabemos, no ha sido posible antes. Como puede ver en la imagen de arriba del sistema Lenovo Ideapad 5 Pro que los investigadores usaron para ejecutar el ataque, no es una tarea sencilla y requerirá algunas horas de acceso físico a la máquina. Sin embargo, en el caso de los estados-nación o los niveles más altos de espionaje o espionaje corporativo, esto es bastante fácil de lograr.

Aquí podemos ver las múltiples conexiones a la fuente de alimentación, el chip BIOS SPI y el bus SVI2 (una interfaz de administración de energía) que los investigadores usaron en el sujeto de prueba de Lenovo. Estas conexiones se utilizan para ejecutar un ataque de inyección de falla de voltaje contra el PSP presente en las CPU Zen 2 y Zen 3, adquiriendo así el secreto exclusivo del chip que permite el descifrado de los objetos almacenados dentro del TPM. Aquí está el método de ataque paso a paso:

- Haga una copia de seguridad de la imagen flash del BIOS utilizando un programador flash SPI

- Conecte el hardware de inyección de fallas y determine los parámetros de ataque (4.1)

- Compile e implemente la carga útil extrayendo el secreto de derivación de clave (4.3)

- Inicie el analizador lógico para capturar los secretos de derivación de claves extraídos a través de SPI

- Comience el ciclo de ataque en la máquina de destino hasta que la carga útil se ejecute con éxito

- Analice y descifre la NVRAM utilizando la copia de seguridad de la ROM del BIOS y la salida de la carga útil con amd-nv-tool

- Extraiga y descifre objetos TPM protegidos por este fTPM con amd ftpm unseal

Los investigadores obtuvieron con éxito acceso completo al TPM y a los datos sellados en su interior, lo que les permitió comprometer el cifrado de disco completo (FDE) de BitLocker en el dispositivo. Como uno podría imaginar, esto conduciría al acceso y control total del dispositivo, y todos los datos contenidos en él, en un tiempo relativamente corto.

De forma predeterminada, BitLocker usa un mecanismo solo de TPM para almacenar las claves, pero los usuarios pueden habilitar manualmente una configuración de PIN que les permita asignar un código PIN que funcione junto con los mecanismos basados en TPM. Sin embargo, estos códigos PIN no están habilitados de forma predeterminada y son vulnerables a los métodos de ataque de fuerza bruta. Los PIN numéricos simples son relativamente fáciles de descifrar, pero las frases de contraseña basadas en texto más rigurosas son más difíciles de descifrar.

Como se mencionó, este ataque también expone aplicaciones que solo usan seguridad basada en TPM, mientras que las aplicaciones con múltiples capas de seguridad serán más seguras.

Los investigadores sostienen que este vector de ataque no es fácil de mitigar debido a la inyección de falla de voltaje, por lo que el punto de intercepción más temprano para que AMD solucione el problema probablemente sea con sus microarquitecturas de CPU de próxima generación. Según los investigadores, el Converged Security and Manageability Engine (CSME) de Intel previene este tipo de ataques.

No hemos visto ninguna comunicación oficial de AMD sobre el tema, por lo que el lanzamiento no parece ser parte de una divulgación coordinada estándar de la industria. Nos comunicamos con AMD para obtener más detalles sobre el ataque y para ver si la empresa tiene un plan de mitigación. Actualizaremos según sea necesario.