imágenes falsas

Buscar en Google descargas de software popular siempre ha conllevado riesgos, pero en los últimos meses ha sido francamente peligroso, según los investigadores y una colección de consultas pseudoaleatorias.

“Los investigadores de amenazas están acostumbrados a ver un flujo moderado de publicidad maliciosa a través de Google Ads”, escribieron los voluntarios de Spamhaus el jueves. “Sin embargo, en los últimos días, los investigadores han sido testigos de un aumento masivo que afecta a numerosas marcas famosas, con el uso de múltiples programas maliciosos. Esta no es la norma.'»

Una de las muchas amenazas nuevas: MalVirt

El aumento proviene de numerosas familias de malware, incluidas AuroraStealer, IcedID, Meta Stealer, RedLine Stealer, Vidar, Formbook y XLoader. En el pasado, estas familias solían confiar en el phishing y el spam malicioso que adjuntaba documentos de Microsoft Word con macros trampa. Durante el último mes, Google Ads se ha convertido en el lugar al que acuden los delincuentes para difundir sus productos maliciosos disfrazados de descargas legítimas haciéndose pasar por marcas como Adobe Reader, Gimp, Microsoft Teams, OBS, Slack, Tor y Thunderbird.

El mismo día que Spamhaus publicó su informe, los investigadores de la firma de seguridad Sentinel One documentaron una campaña avanzada de publicidad maliciosa de Google que impulsaba múltiples cargadores maliciosos implementados en .NET. Sentinel One ha llamado a estos cargadores MalVirt. Por el momento, los cargadores de MalVirt se utilizan para distribuir malware más conocido como XLoader, disponible tanto para Windows como para macOS. XLoader es el sucesor del malware también conocido como Formbook. Los actores de amenazas usan XLoader para robar los datos de los contactos y otra información confidencial de los dispositivos infectados.

Los cargadores de MalVirt utilizan virtualización ofuscada para evadir la protección y el análisis de punto final. Para disfrazar el tráfico C2 real y evadir las detecciones de la red, las balizas de MalVirt sirven como señuelo para los servidores de comando y control alojados en proveedores como Azure, Tucows, Choopa y Namecheap. El investigador de Sentinel One, Tom Hegel, escribió:

Como respuesta al bloqueo de Microsoft de las macros de Office de forma predeterminada en los documentos de Internet, los actores de amenazas han recurrido a métodos alternativos de distribución de malware, más recientemente, la publicidad maliciosa. Los cargadores de MalVirt que observamos demuestran cuánto esfuerzo están invirtiendo los actores de amenazas para evadir la detección y frustrar el análisis.

El malware de la familia Formbook es un ladrón de información altamente capaz que se implementa mediante la aplicación de una cantidad significativa de técnicas de antianálisis y antidetección por parte de los cargadores de MalVirt. Distribuido tradicionalmente como un archivo adjunto a los correos electrónicos de phishing, evaluamos que los actores de amenazas que distribuyen este malware probablemente se unan a la tendencia de la publicidad maliciosa.

Dado el tamaño masivo de la audiencia que los actores de amenazas pueden alcanzar a través de la publicidad maliciosa, esperamos que el malware continúe distribuyéndose utilizando este método.

Los representantes de Google rechazaron una entrevista. En cambio, proporcionaron la siguiente declaración:

Los malos actores a menudo emplean medidas sofisticadas para ocultar sus identidades y evadir nuestras políticas y cumplimiento. Para combatir esto en los últimos años, lanzamos nuevas políticas de certificación, aumentamos la verificación de anunciantes y aumentamos nuestra capacidad para detectar y prevenir estafas coordinadas. Somos conscientes del reciente aumento de la actividad publicitaria fraudulenta. Abordarlo es una prioridad crítica y estamos trabajando para resolver estos incidentes lo más rápido posible.

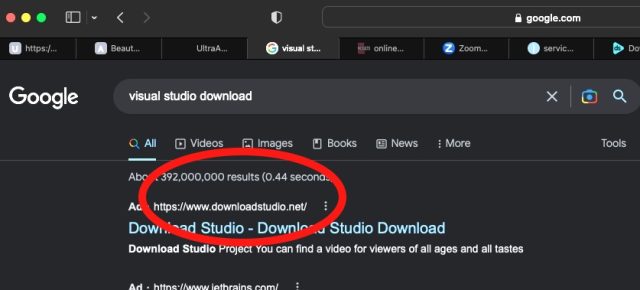

La evidencia anecdótica de que la publicidad maliciosa de Google está fuera de control no es difícil de encontrar. Las búsquedas que buscan descargas de software son probablemente las más propensas a mostrar publicidad maliciosa. Tomemos, por ejemplo, los resultados que Google arrojó para una búsqueda el jueves en busca de «descarga de Visual Studio»:

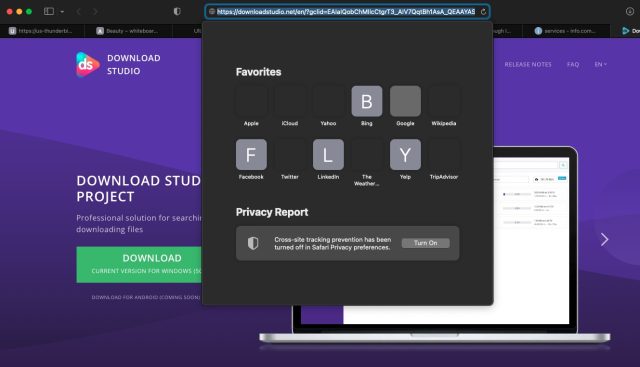

Hacer clic en ese enlace patrocinado por Google me redirigió a downloadstudio[.]net, que VirusTotal marca como malicioso solo por un único proveedor de punto final:

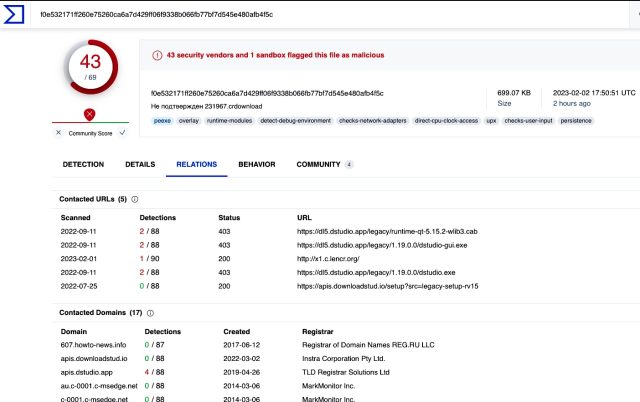

El jueves por la noche, la descarga que ofrecía este sitio fue detectada como maliciosa por 43 motores antimalware:

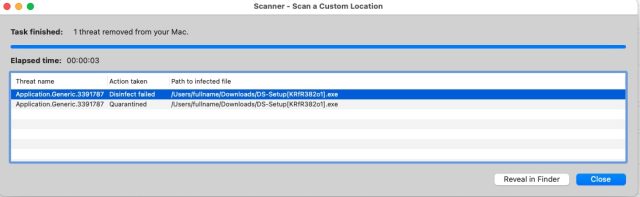

La descarga es maliciosa: