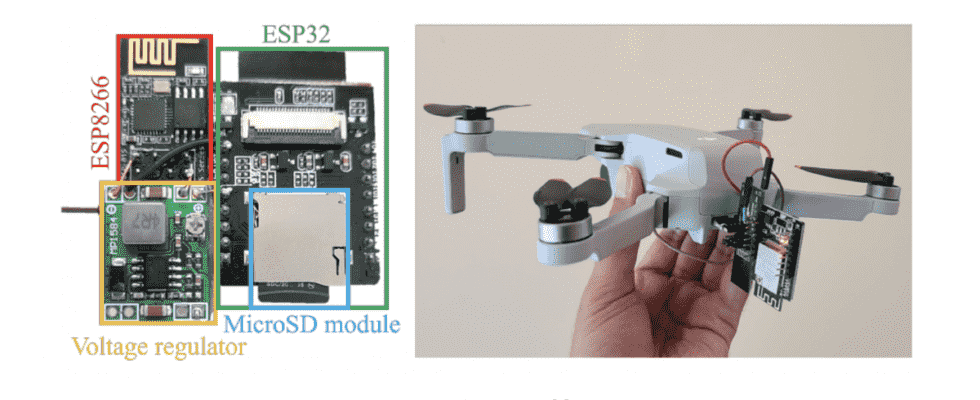

Utilizando un dron estándar de $20, los investigadores de la Universidad de Waterloo en Ontario han creado lo que efectivamente es un avión aerotransportado. dispositivo de escaneo que puede triangular la ubicación de cada dispositivo conectado a WiFi en su casa. ¡Ay!

Los investigadores Ali Abedi y Deepak Vasisht, quienes recientemente presentaron sus hallazgos en la 28.ª Conferencia internacional anual sobre informática móvil y redes, llame a este artilugio «Wi-Peep», que es un nombre engañosamente lindo para un proyecto con implicaciones tan horribles. Wi-Peep participa en lo que los investigadores llaman un «ataque de privacidad que revela la ubicación» que puede manipular los datos en las redes WiFi y usarlos para «ver a través de las paredes» o, más bien, aproximar la ubicación de los dispositivos a través de un escaneo furtivo.

¿Cómo funciona el ataque?

Los investigadores dicen que su dispositivo explota las deficiencias de seguridad en IEEE 802.11, un protocolo inalámbrico de larga data para redes de acceso local que tiene un historia de problemas con interceptación de datos y espionaje. El programa despliega lo que se conoce como un “tiempo de vuelo” (ToF), que utiliza un truco de manipulación de datos para medir la distancia física entre una señal y un objeto.

Todo esto es posible debido a una «laguna» de seguridad en la mayoría de las redes WiFi que los investigadores han denominado «WiFi educado». En esencia, todos los dispositivos inteligentes están preparados para responder automáticamente a los «intentos de contacto» de otros dispositivos en su área, incluso si la red está protegida mediante contraseña. Para manipular esta vulnerabilidad, Wi-Peep emite una señal ToF que intenta hacer contacto con los dispositivos locales y, posteriormente, permite la «localización subrepticia» de dispositivos específicos con WiFi dentro de un edificio o área en particular. La naturaleza del dispositivo se puede evaluar a través de la información extraída de su dirección MAC, el identificador único que se proporciona a los dispositivos dentro de una red en particular. Obviamente, esto significa que cosas como su Smart TV, Amazon Echo, teléfono celular, computadora portátil o cualquier otro dispositivo «inteligente» serían visibles para el pequeño espía astuto.

Los investigadores imaginan algunos escenarios bastante espeluznantes que involucran la recopilación clandestina de datos de Wi-Peep. A Abedi y Vasisht les preocupa que un hacker armado con este dispositivo pueda potencialmente «inferir la ubicación de los ocupantes de la casa, las cámaras de seguridad e incluso los sensores de intrusión en el hogar”.

G/O Media puede recibir una comisión

Yendo un paso más allá, imaginan un intruso:

Un ladrón podría usar esta información para ubicar artículos valiosos como computadoras portátiles e identificar oportunidades ideales cuando las personas no están en casa o lejos de un área específica (por ejemplo, todos están en el sótano) rastreando sus teléfonos inteligentes o relojes inteligentes.

Durante su presentación, Abedi planteó además la hipótesis de que la herramienta podría usarse para “rastrear los movimientos de los guardias de seguridad dentro de un banco siguiendo la ubicación de sus teléfonos o relojes inteligentes. Del mismo modo, un ladrón podría identificar la ubicación y el tipo de dispositivos inteligentes en una casa, incluidas cámaras de seguridad, computadoras portátiles y televisores inteligentes, para encontrar un buen candidato para un robo. Además, la operación del dispositivo a través de un dron significa que se puede usar de forma rápida y remota sin muchas posibilidades de que el usuario sea detectado”.

Abedi y Vasisht dicen que esperan que su investigación conduzca al desarrollo de mejores protecciones para los protocolos WiFi, de modo que las iteraciones futuras no sean tan vulnerables a los ataques como las actuales. “Esperamos que nuestro trabajo informe el diseño de protocolos de próxima generación”, escriben los investigadores.