El fabricante de software Ivanti insta a los usuarios de su producto de seguridad para terminales a parchear una vulnerabilidad crítica que hace posible que atacantes no autenticados ejecuten código malicioso dentro de las redes afectadas.

La vulnerabilidad, en una clase conocida como inyección SQL, reside en todas las versiones compatibles de Ivanti Endpoint Manager. También conocido como Ivanti EPM, el software se ejecuta en una variedad de plataformas, incluidas Windows, macOS, Linux, Chrome OS y dispositivos de Internet de las cosas, como enrutadores. Las vulnerabilidades de inyección SQL surgen de un código defectuoso que interpreta la entrada del usuario como comandos de base de datos o, en términos más técnicos, de la concatenación de datos con código SQL sin citar los datos de acuerdo con la sintaxis SQL. CVE-2023-39336, como se rastrea la vulnerabilidad de Ivanti, tiene una calificación de gravedad de 9,6 sobre 10 posibles.

«Si es explotado, un atacante con acceso a la red interna puede aprovechar una inyección SQL no especificada para ejecutar consultas SQL arbitrarias y recuperar resultados sin necesidad de autenticación», escribieron los funcionarios de Ivanti el viernes en una publicación anunciando la disponibilidad del parche. “Esto puede permitir al atacante controlar las máquinas que ejecutan el agente EPM. Cuando el servidor central está configurado para usar SQL express, esto podría generar RCE en el servidor central”.

RCE es la abreviatura de ejecución remota de código o la capacidad de los atacantes externos de ejecutar el código de su elección. Actualmente, no hay evidencia conocida de que la vulnerabilidad esté bajo explotación activa.

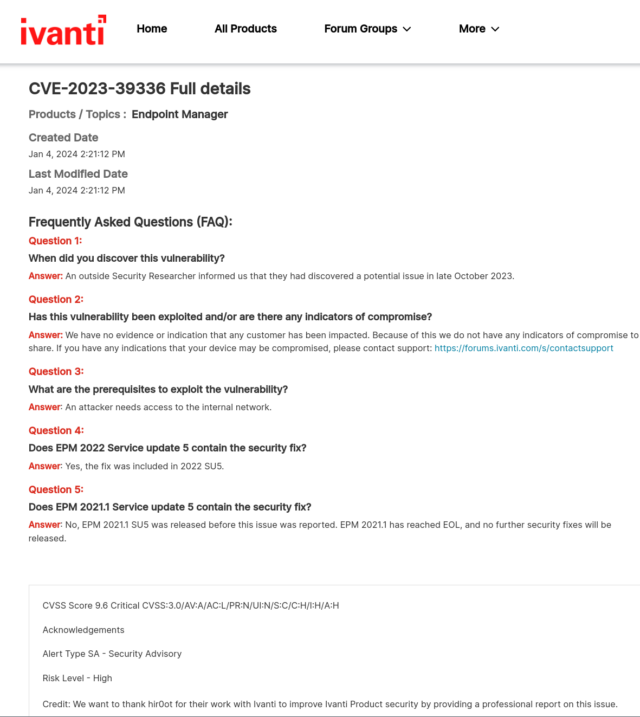

Ivanti también ha publicado una divulgación que está restringida únicamente a usuarios registrados. Una copia obtenida por Ars decía que Ivanti se enteró de la vulnerabilidad en octubre. La divulgación privada en su totalidad es:

No está claro qué significa «atacante con acceso a la red interna». Según la explicación oficial del Sistema de puntuación de vulnerabilidad común, el código que Ivanti utilizó en la divulgación, AV:A, es la abreviatura de «Vector de ataque: Adyacente». El sistema de puntuación lo definió como:

El componente vulnerable está vinculado a la pila de red, pero el ataque se limita a nivel de protocolo a una topología lógicamente adyacente. Esto puede significar que un ataque debe lanzarse desde la misma red física o lógica compartida (por ejemplo, subred IP local)…

En un hilo sobre Mastodon, varios expertos en seguridad ofrecieron interpretaciones. Una persona que pidió no ser identificada explícitamente por su nombre, empresa o puesto ocupacional, escribió:

Todo lo demás sobre la vulnerabilidad. [besides the requirement of access to the network] es grave:

- La complejidad del ataque es baja.

- Privilegios no requeridos

- No es necesaria la interacción del usuario

- Se modifica el alcance del impacto posterior en otros sistemas.

- El impacto en la confidencialidad, la integridad y la disponibilidad es alto

Reid Wightman, investigador especializado en seguridad de sistemas de control industrial en Dragos, proporcionó este análisis:

Especulación, pero parece que Ivanti está aplicando incorrectamente CVSS y la puntuación posiblemente debería ser 10,0.

Dicen AV:A (que significa «se requiere acceso a la red adyacente»). Por lo general, esto significa que se cumple una de las siguientes condiciones: 1) el protocolo de red vulnerable no es enrutable (esto generalmente significa que no es un protocolo basado en IP el que es vulnerable), o 2) la vulnerabilidad es realmente una persona en el -ataque intermedio (aunque esto generalmente también tiene AC:H, ya que una persona en el medio requiere algún acceso existente a la red para poder lanzar el ataque) o 3) (lo que creo), el proveedor está equivocado -aplicar CVSS porque creen que su servicio vulnerable no debería estar expuesto, es decir, «los usuarios finales deberían tener un firewall instalado».

La suposición de que el atacante debe ser interno tendría un modificador CVSS de PR:L o PR:H (privilegios requeridos en el sistema), o UI:R (engañar a un usuario legítimo para que haga algo que no debería). La suposición de que el atacante tiene algún otro acceso existente a la red debería agregar AC:H (complejidad del ataque alta) a la puntuación. Ambos reducirían la puntuación numérica.

He tenido muchas discusiones con proveedores que argumentan (3), específicamente, «nadie debería exponer el servicio, por lo que en realidad no es AV:N». Pero CVSS no representa una «buena arquitectura de red». Solo le importa la configuración predeterminada y si el ataque se puede lanzar desde una red remota… no considera las reglas de firewall que la mayoría de las organizaciones deberían tener implementadas, en parte porque siempre se encuentran contraejemplos en los que el servicio está expuesto a Internet. . Casi siempre puedes encontrar contraejemplos en Shodan y similares. Muchos «Administradores de servicios Ivanti» expuestos en Shodan, por ejemplo, aunque no estoy seguro de si este es el servicio vulnerable real.

Un tercer participante, Ron Bowes de Skull Security, escribió: “Los proveedores, especialmente Ivanti, tienen la costumbre de restar importancia a las cuestiones de seguridad. Piensan que hacer que parezca que la vulnerabilidad es menos mala los hace lucir mejor, cuando en realidad solo hace que sus clientes estén menos seguros. Eso es un gran motivo de preocupación. No voy a juzgar a los proveedores por tener una vulnerabilidad, pero sí por manejarla mal”.

Los representantes de Ivanti no respondieron a las preguntas enviadas por correo electrónico.

Poner los dispositivos que ejecutan Ivanti EDM detrás de un firewall es una buena práctica y contribuirá en gran medida a mitigar la gravedad de CVE-2023-39336, pero probablemente no haría nada para evitar que un atacante que haya obtenido acceso limitado a la estación de trabajo de un empleado explote la vulnerabilidad crítica. No está claro si la vulnerabilidad será objeto de explotación activa, pero el mejor curso de acción es que todos los usuarios de Ivanti EDM instalen el parche lo antes posible.