imágenes falsas

El miércoles, investigadores informaron sobre vulnerabilidades críticas en un dispositivo de red ampliamente utilizado que deja algunas de las redes más grandes del mundo abiertas a la intrusión.

Las vulnerabilidades residen en BIG-IP Next Central Manager, un componente de la última generación de la línea de dispositivos BIG-IP que las organizaciones utilizan para gestionar el tráfico que entra y sale de sus redes. F5, con sede en Seattle, que vende el producto, dice que su equipo se utiliza en 48 de las 50 corporaciones más importantes según Fortune. F5 describe el Next Central Manager como un “punto de control único y centralizado” para gestionar flotas completas de dispositivos BIG-IP.

Como dispositivos que realizan equilibrio de carga, mitigación de DDoS e inspección y cifrado de datos que ingresan y salen de grandes redes, el equipo BIG-IP se ubica en su perímetro y actúa como una importante tubería hacia algunos de los recursos más críticos para la seguridad alojados en su interior. Esas características han hecho que los dispositivos BIG-IP sean ideales para la piratería. En 2021 y 2022, los piratas informáticos comprometieron activamente los dispositivos BIG-IP explotando vulnerabilidades con clasificaciones de gravedad de 9,8 sobre 10.

El miércoles, investigadores de la firma de seguridad Eclypsium informaron haber encontrado lo que dijeron eran cinco vulnerabilidades en la última versión de BIG-IP. F5 confirmó dos de las vulnerabilidades y lanzó actualizaciones de seguridad que las solucionan. Eclypsium dijo que tres vulnerabilidades restantes no han sido reconocidas y no está claro si sus correcciones están incluidas en la última versión. Mientras que las vulnerabilidades explotadas de 2021 y 2022 afectaron a versiones anteriores de BIG-IP, las nuevas residen en la última versión, conocida como BIG-IP Next. La gravedad de ambas vulnerabilidades tiene una calificación de 7,5.

«BIG-IP Next marca una encarnación completamente nueva de la línea de productos BIG-IP que promociona seguridad, gestión y rendimiento mejorados», escribieron los investigadores de Eclypsium. «Y es por eso que estas nuevas vulnerabilidades son particularmente significativas: no sólo afectan al nuevo buque insignia del código F5, sino que también afectan al Administrador Central en el corazón del sistema».

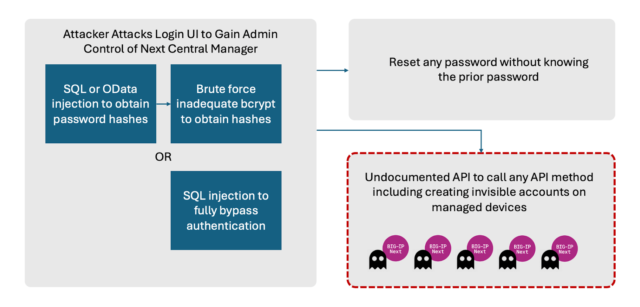

Las vulnerabilidades permiten a los atacantes obtener control administrativo total de un dispositivo y luego crear cuentas en sistemas administrados por el Administrador Central. «Estas cuentas controladas por atacantes no serían visibles desde el propio Next Central Manager, lo que permitiría una persistencia maliciosa continua dentro del entorno», dijo Eclypsium. Los investigadores dijeron que no tienen indicios de que alguna de las vulnerabilidades esté bajo explotación activa.

Ambas vulnerabilidades solucionadas se pueden explotar para extraer hashes de contraseñas u otros datos confidenciales que permitan comprometer cuentas administrativas en sistemas BIG-IP. F5 describió uno de ellos, rastreado como CVE-2024-21793, como una falla de inyección de Odata, una clase de vulnerabilidad que permite a los atacantes inyectar datos maliciosos en consultas de Odata. La otra vulnerabilidad, CVE-2024-26026, es una falla de inyección SQL que puede ejecutar sentencias SQL maliciosas.

Eclypsium dijo que informó tres vulnerabilidades adicionales. Una es una interfaz de programación no documentada que permite falsificaciones de solicitudes del lado del servidor, una clase de ataque que obtiene acceso a recursos internos sensibles que se supone que están fuera del alcance de personas externas. Otra es la posibilidad de que los administradores no autenticados restablezcan su contraseña incluso sin saber cuál es. Los atacantes que obtuvieron el control de una cuenta administrativa podrían aprovechar esta última falla para bloquear todo acceso legítimo a un dispositivo vulnerable.

La tercera es una configuración en el algoritmo de hash de contraseñas de bcrypt que permite realizar ataques de fuerza bruta contra millones de contraseñas por segundo. El Proyecto Abierto de Seguridad de Aplicaciones Web dice que el “factor de trabajo” de bcrypt, es decir, la cantidad de recursos necesarios para convertir texto sin formato en hashes criptográficos, debe establecerse en un nivel no inferior a 10. Cuando Eclypsium realizó su análisis, el Administrador Central lo configuró. a las seis.

Los investigadores de Eclypsium escribieron:

Las vulnerabilidades que hemos encontrado permitirían a un adversario aprovechar el poder de Next Central Manager con fines maliciosos. En primer lugar, cualquier atacante que pueda acceder a la interfaz de usuario administrativa a través de CVE 2024-21793 o CVE 2024-26026 puede explotar de forma remota la consola de administración del Administrador central. Esto daría como resultado un control administrativo total del propio gestor. Luego, los atacantes pueden aprovechar otras vulnerabilidades para crear nuevas cuentas en cualquier activo de BIG-IP Next administrado por el Administrador Central. En particular, estas nuevas cuentas maliciosas no serían visibles desde el propio Administrador Central.

Las 5 vulnerabilidades se revelaron a F5 en un lote, pero F5 solo asignó formalmente CVE a las 2 vulnerabilidades no autenticadas. No hemos confirmado si los otros 3 estaban solucionados en el momento de la publicación.

Los representantes de F5 no tuvieron una respuesta inmediata al informe. Eclypsium continuó diciendo:

Estas debilidades se pueden utilizar en una variedad de posibles rutas de ataque. En un nivel alto, los atacantes pueden explotar de forma remota la interfaz de usuario para obtener el control administrativo del Administrador central. Cambie las contraseñas de las cuentas en el Administrador central. Pero lo más importante es que los atacantes podrían crear cuentas ocultas en cualquier dispositivo controlado por el Administrador Central.

eclipsio

Las vulnerabilidades están presentes en las versiones 20.0.1 a 20.1.0 de BIG-IP Next Central Manager. La versión 20.2.0, lanzada el miércoles, corrige las dos vulnerabilidades reconocidas. Como se señaló anteriormente, se desconoce si la versión 20.2.0 corrige el otro comportamiento descrito por Eclypsium.

«Si se solucionan, está bien, teniendo en cuenta que la versión que los contiene seguirá siendo considerada vulnerable a otras cosas y necesitará una solución», escribió el investigador de Eclypsium, Vlad Babkin, en un correo electrónico. «Si no, el dispositivo tiene una forma a largo plazo para que un atacante autenticado mantenga su acceso para siempre, lo que será problemático».

Una consulta realizada mediante el motor de búsqueda de Shodan muestra sólo tres casos de sistemas vulnerables expuestos a Internet.

Dada la reciente serie de exploits activos dirigidos a VPN, firewalls, balanceadores de carga y otros dispositivos ubicados en el borde de la red, los usuarios de BIG-IP Central Manager harían bien en otorgar alta prioridad a parchear las vulnerabilidades. La disponibilidad de código de explotación de prueba de concepto en la divulgación de Eclypsium aumenta aún más la probabilidad de ataques activos.