imágenes falsas

Aproximadamente 11 millones de servidores expuestos a Internet siguen siendo susceptibles a una vulnerabilidad descubierta recientemente que permite a los atacantes establecerse dentro de las redes afectadas. Una vez dentro, los atacantes comprometen la integridad de las sesiones SSH que forman el eje para que los administradores se conecten de forma segura a las computadoras dentro de la nube y otros entornos sensibles.

Terrapin, como se ha denominado la vulnerabilidad, salió a la luz hace dos semanas en un artículo de investigación publicado por investigadores académicos. Registrado como CVE-2023-48795, el ataque que idearon los investigadores funciona cuando los atacantes tienen un ataque de adversario en el medio (también abreviado como AitM y conocido como hombre en el medio o MitM), como cuando reubicado en la misma red local y puede interceptar comunicaciones en secreto y asumir la identidad tanto del destinatario como del remitente.

En esos casos, Terrapin permite a los atacantes alterar o corromper la información transmitida en el flujo de datos SSH durante el protocolo de enlace, la etapa de conexión más temprana, cuando las dos partes negocian los parámetros de cifrado que utilizarán para establecer una conexión segura. Como tal, Terrapin representa el primer ataque criptográfico práctico dirigido a la integridad del propio protocolo SSH. Funciona apuntando a BPP (Protocolo de paquetes binarios), que está diseñado para garantizar que los AitM no puedan agregar ni eliminar mensajes intercambiados durante el protocolo de enlace. Este ataque de truncamiento de prefijo funciona cuando las implementaciones admiten los modos de cifrado «ChaCha20-Poly1305» o «CBC con Encrypt-then-MAC», que, en el momento de la publicación del artículo, se encontraba en el 77 por ciento de los servidores SSH.

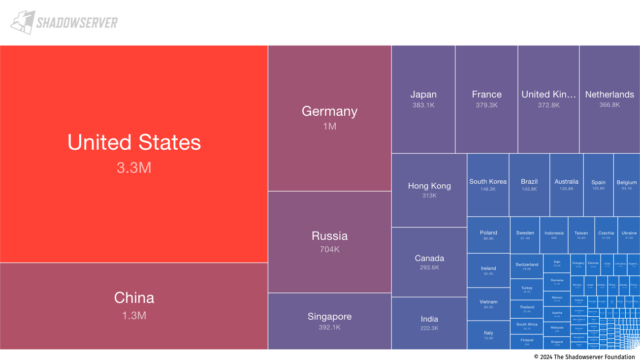

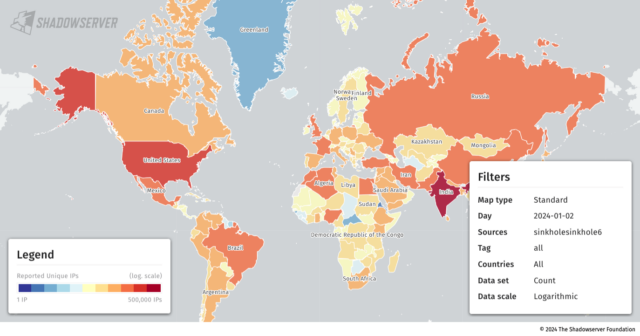

Los análisis de Internet realizados el martes, el último día en que dichos datos estuvieron disponibles al momento del informe, revelaron que más de 11 millones de direcciones IP que exponían un servidor SSH seguían siendo vulnerables a Terrapin. Casi un tercio de esas direcciones, 3,3 millones, residían en Estados Unidos, seguido de China, Rusia, Alemania, Rusia y Singapur. Todas las implementaciones sin parches rastreadas por Shadowserver admitían los modos de cifrado requeridos.

servidor de sombras

Sólo 53 de las instancias vulnerables se basaron en implementaciones de AsyncSSH, la única aplicación que actualmente se sabe que está gravemente afectada por Terrapin. Dos vulnerabilidades que los investigadores descubrieron en AsyncSSH permitieron a Terrapin (1) degradar las extensiones de seguridad de las organizaciones para reemplazar el mensaje de información de extensión enviado por el servidor, permitiendo al atacante controlar su contenido o (2) controlar el extremo remoto de una sesión de cliente SSH mediante inyectando o eliminando paquetes o emulando el shell establecido. AsyncSSH ha parcheado esas dos vulnerabilidades, rastreadas como CVE-2023-46445 y CVE-2023-46446, además de CVE-2023-48795, la vulnerabilidad Terrapin que afecta al protocolo SSH. Parece que la inmensa mayoría de los usuarios de AsyncSSH han instalado los parches.

El requisito de una posición de AitM y la falta de ataques prácticos conocidos actualmente y posibles gracias a Terrapin son factores atenuantes importantes que, según algunos críticos, se han perdido en la cobertura de algunas noticias. Dicho esto, en esta etapa, hay pocas buenas razones para no haber parcheado la falla del protocolo ya, ya que los parches estuvieron ampliamente disponibles hace aproximadamente una o dos semanas.

«El ataque requiere bastante complejidad en el sentido de que MitM es necesario, por lo que, en nuestra opinión, eso limitará la aplicación práctica a ataques más específicos», escribió Piotr Kijewski, un investigador de Shadowserer, en un correo electrónico a Ars. “Es muy poco probable que esto se explote masivamente. Aún así, la gran masa de casos vulnerables sugiere que esta vulnerabilidad estará con nosotros durante los próximos años y eso en sí mismo la hace atractiva en algunos casos específicos”.

Si bien es poco probable que Terrapin sea alguna vez explotado masivamente, existe la posibilidad de que sea utilizado en ataques dirigidos por atacantes más sofisticados, como aquellos respaldados por estados-nación. A pesar de que las versiones anteriores de AsyncSSH eran la única aplicación conocida vulnerable a ataques prácticos de Terrapin, los investigadores dedicaron poco tiempo a analizar otras implementaciones. Los adversarios con más tiempo, recursos y motivación podrían identificar otras implementaciones vulnerables.

Kijewski enumeró los 50 banners principales mostrados por direcciones IP vulnerables como:

- recuento de serverid_software

- abresh_7.4 2878009

- abresh_7.6p1 956296

- abresh_8.2p1 802582

- abresh_8.0 758138

- openssh_7.9p1 718727

- openssh_8.4p1 594147

- abresh_8.9p1 460595

- abresh_7.2p2 391769

- abresh_7.4p1 320805

- abresh_8.5 316462

- abresh_9.3 298626

- abresh_8.7 219381

- abresh_6.7p1 156758

- abresh_9.2p1 141010

- abresh_6.6.1p1 136489

- abresh_9.0 112179

- abresh_6.6.1 105423

- dropbear_2020.80 93154

- abresh_8.8 88284

- abresh_7.5 76034

- aws_sftp_1.1 75157

- abresh_9.0p1 70305

- abresh_8.2 59887

- abresh_7.9 59301

- soltar oso 51374

- abresh 35408

- abresh_7.2 34494

- abresh_7.8 33955

- dropbear_2020.81 28189

- abresh_9.5 27525

- abresh_9.1 26748

- abresh_8.1 23188

- lacom 22267

- abresh_6.4 18483

- abresh_8.4 18158

- abresh_8.9 17310

- abresh_7.6 17235

- openssh_for_windows_8.1 17150

- openssh_for_windows_7.7 15603

- abresh_8.6 14018

- abresh_6.9 13601

- abresh_9.4 12802

- dropbear_2022.82 12605

- dropbear_2022.83 12036

- abresh_7.7 11645

- openssh_for_windows_8.0 11089

- abresh_7.3 10083

- mod_sftp 9937

- abresh_8.3p1 9163

- cisco-1.25 8301

Parchar Terrapin no es sencillo, debido a la gran cantidad de implementaciones afectadas y la necesidad de parchear las aplicaciones que se ejecutan tanto en el cliente administrador como en el servidor. Los investigadores enumeraron las siguientes implementaciones como vulnerables e incluyeron enlaces a parches cuando estaban disponibles. Los asteriscos indican que los desarrolladores de aplicaciones fueron contactados antes de la publicación del artículo de investigación:

| Implementación | Versiones afectadas | Versiones parcheadas |

|---|---|---|

| AsíncronoSSH* | 2.14.1 y anteriores | 2.14.2 |

| Bitvise SSH* | 9.31 y anteriores | 9.33 |

| ConectarBot* | 1.9.9 y anteriores | 1.9.10 |

| CrushFTP | 10.5.6 y anteriores | 10.6.0 |

| CiclónSSH* | 2.3.2 y anteriores | 2.3.4 |

| Dropbear* | 2022.83 y anteriores | Para ser lanzado |

| Erlang/OTP SSH* | OTP 26.2 y anteriores OTP 25.3.2.7 y anteriores OTP 24.3.4.14 y anteriores |

Fiscalía 26.2.1 Fiscalía 25.3.2.8 Fiscalía 24.3.4.15 |

| Cliente FileZilla | 3.66.1 y anteriores | 3.66.4 |

| Golang x/cripto/ssh* | 0.16.0 y anteriores | 0.17.0 |

| JSch (Bifurcación)* | 0.2.14 y anteriores | 0.2.15 |

| libsh* | 0.10.5 y anteriores 0.9.7 y anteriores |

0.10.6 0.9.8 |

| libssh2* | 1.11.0 y anteriores | Para ser lanzado |

| Legado inconformista* | 1.7.55 y anteriores | 1.7.56 |

| Sinergia inconformista* | 3.0.21 y anteriores (revisión) 3.0.10 y anteriores (OSS) |

3.0.22 3.1.0-INSTANTÁNEA |

| MobaXterm | 23.5 y anteriores | 23.6 |

| Estrella nueva | 11.7 y anteriores | 11.8 |

| AbiertoSSH* | 9.5/9.5p1 y anteriores | 9.6 / 9.6p1 |

| Paramiko* | 3.3.1 y anteriores | 3.4.0 |

| phpseclib | 3.0.34 y anteriores 2.0.45 y anteriores 1.0.21 y anteriores |

3.0.35 2.0.46 1.0.22 |

| PKIX-SSH* | 14.3 y anteriores | 14.4 |

| ProFTPD* | 1.3.8a y anteriores | 1.3.8b |

| Masilla* | 0,79 y anteriores | 0,80 |

| Ruso* | 0.40.1 y anteriores | 0.40.2 |

| CRT seguro* | 9.4.2 y anteriores | 9.4.3 |

| Puerta de enlace SFTP | 3.4.5 y anteriores | 3.4.6 |

| SFTPGo | 2.5.5 y anteriores 2.4.5 y anteriores |

2.5.6 2.4.6 |

| ssh2* | 1.14.0 y anteriores | 1.15.0 |

| shj* | 0.37.0 y anteriores | 0.38.0 |

| Tera Plazo* | 5.0 y anteriores 4.107 y anteriores |

5.1 4.108 |

| Zorzal* | 0.34.0 y anteriores | 0.35.1 |

| pequeñoSSH | 20230101 y anteriores | 20240101 |

| Transmitir | 5.10.3 y anteriores | 5.10.4 |

| Win32-OpenSSH* | 9.4.0.0p1-Beta | 9.5.0.0p1-Beta |

| WinSCP | 6.1.2 y anteriores | 6.2.2 beta |

| XShell 7* | Compilación 0142 y anteriores | Construir 0144 |

Como se explicó anteriormente, hay pocos motivos para una alarma masiva. Terrapin no es Citrix Bleed, CVE-2022-47966, MoveIT, CVE-2021-22986, o CVE-2023-49103, o CVE-2021-22986, que fueron algunas de las vulnerabilidades más explotadas de 2023 que llevaron al compromiso de millones de servidores. Hasta el momento, no se conocen informes de que los parches Terrapin causen efectos secundarios. Los administradores harían bien en aplicar el parche lo antes posible.