El malware sigiloso y multifuncional de Linux que ha estado infectando a las empresas de telecomunicaciones pasó desapercibido durante dos años hasta que los investigadores lo documentaron por primera vez el jueves.

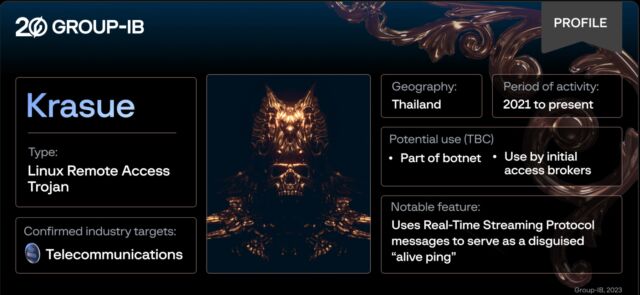

Investigadores de la firma de seguridad Group-IB han llamado al troyano de acceso remoto «Krasue», en honor a un espíritu nocturno representado en el folclore del Sudeste Asiático «flotando en el aire, sin torso, sólo con los intestinos colgando debajo de su barbilla». Los investigadores eligieron el nombre porque la evidencia hasta la fecha muestra que se dirige casi exclusivamente a víctimas en Tailandia y “representa un riesgo grave para los sistemas críticos y los datos confidenciales, dado que puede otorgar a los atacantes acceso remoto a la red objetivo.

Según los investigadores:

- Krasue es un troyano de acceso remoto para Linux que ha estado activo desde hace 20 años y se dirige principalmente a organizaciones en Tailandia.

- Group-IB puede confirmar que Krasue atacó a las empresas de telecomunicaciones.

- El malware contiene varios rootkits integrados para admitir diferentes versiones del kernel de Linux.

- El rootkit de Krasue se extrae de fuentes públicas (3 rootkits del módulo del kernel de Linux de código abierto), como es el caso de muchos rootkits de Linux.

- El rootkit puede enganchar la llamada al sistema `kill()`, funciones relacionadas con la red y operaciones de listado de archivos para ocultar sus actividades y evadir la detección.

- En particular, Krasue utiliza mensajes RTSP (Protocolo de transmisión en tiempo real) para actuar como un «ping vivo» disfrazado, una táctica que rara vez se ve en la naturaleza.

- Los investigadores de Group-IB suponen que este malware de Linux se implementa durante las últimas etapas de una cadena de ataque para mantener el acceso al host de la víctima.

- Es probable que Krasue se implemente como parte de una botnet o que los intermediarios de acceso inicial lo vendan a otros ciberdelincuentes.

- Los investigadores de Group-IB creen que Krasue fue creado por el mismo autor que el troyano XorDdos para Linux, documentado por Microsoft en una publicación de blog de marzo de 2022, o alguien que tuvo acceso al código fuente de este último.

Durante la fase de inicialización, el rootkit oculta su propia presencia. Luego se procede a enganchar el `matar()` syscall, funciones relacionadas con la red y operaciones de listado de archivos, oscureciendo así sus actividades y evadiendo la detección.

Hasta ahora, los investigadores no han podido determinar con precisión cómo se instala Krasue. Los posibles vectores de infección incluyen la explotación de vulnerabilidades, el robo de credenciales o ataques de adivinación, o la instalación involuntaria como un troyano escondido en un archivo de instalación o una actualización haciéndose pasar por software legítimo.

Los tres paquetes de rootkits de código abierto incorporados en Krasue son:

Grupo-IB

Los rootkits son un tipo de malware que oculta directorios, archivos, procesos y otras evidencias de su presencia en el sistema operativo en el que están instalados. Al conectar procesos legítimos de Linux, el malware puede suspenderlos en puntos seleccionados e interponer funciones que ocultan su presencia. Específicamente, oculta archivos y directorios que comienzan con los nombres «auwd» y «vmware_helper» de los listados de directorios y oculta los puertos 52695 y 52699, donde ocurren las comunicaciones con los servidores controlados por el atacante. Interceptar la llamada al sistema kill() también permite que el troyano sobreviva a los comandos de Linux que intentan abortar el programa y cerrarlo.