Ron Amadeo

Resulta que las empresas que obstaculizan las cuestiones de seguridad de los medios en realidad no son buenas en materia de seguridad. El martes pasado, Nothing Chats, una aplicación de chat del fabricante de Android «Nothing» y de la nueva empresa de aplicaciones Sunbird, afirmó descaradamente ser capaz de piratear el protocolo iMessage de Apple y dar a los usuarios de Android burbujas azules. Inmediatamente señalamos a Sunbird como una empresa que había estado haciendo promesas vacías durante casi un año y parecía negligente en materia de seguridad. La aplicación se lanzó el viernes de todos modos e inmediatamente fue destrozada por Internet por muchos problemas de seguridad. No duró 24 horas; Nada sacó la aplicación de Play Store el sábado por la mañana. La aplicación Sunbird, de la que Nothing Chat es sólo una versión, también se ha puesto «en pausa».

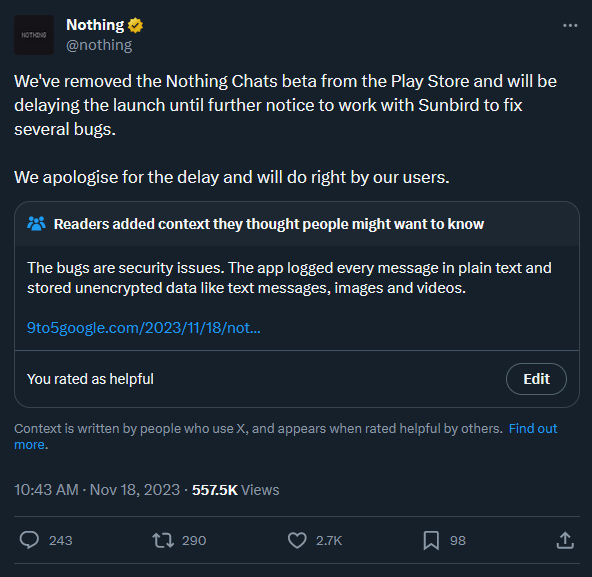

El argumento de venta inicial para esta aplicación (que iniciaría sesión en iMessage en Android si entregaba su nombre de usuario y contraseña de Apple) fue una enorme señal de alerta de seguridad que significaba que Sunbird necesitaría una infraestructura ultrasegura para evitar un desastre. En cambio, la aplicación resultó ser tan insegura como esperábamos. Aquí está la declaración de Nothing:

Publicación cerrada de Nothing Chat.

¿Qué tan graves son los problemas de seguridad? Tanto 9to5Google como Texts.com (propiedad de Automattic, la empresa detrás de WordPress) descubrieron prácticas de seguridad sorprendentemente malas. La aplicación no solo no estaba cifrada de extremo a extremo, como afirmaron numerosas veces Nothing y Sunbird, sino que Sunbird realmente registró y almacenó mensajes en texto sin formato tanto en el software de informe de errores Sentry y en una tienda de Firebase. Los tokens de autenticación se enviaron a través de HTTP sin cifrar para que este token pudiera interceptarse y usarse para leer sus mensajes.

La investigación de Texts.com descubrió un montón de vulnerabilidades. El blog dice: «Cuando un usuario recibe un mensaje o un archivo adjunto, no se cifran en el lado del servidor hasta que el cliente envía una solicitud reconociéndolos y eliminándolos de la base de datos. Esto significa que un atacante se suscribió a Firebase Realtime DB siempre podrá acceder a los mensajes antes o en el momento de su lectura por parte del usuario.» Texts.com pudo interceptar un token de autenticación enviado a través de HTTP no cifrado y suscribirse a los cambios que se producían en la base de datos. Esto significó actualizaciones en vivo de «Mensajes entrantes y salientes, cambios de cuenta, etc.», no solo de ellos mismos, sino también de otros usuarios.

Texts.com lanzó una aplicación de prueba de concepto que podría recuperar sus mensajes supuestamente cifrados de extremo a extremo de los servidores de Sunbird. Batuhan Içöz, ingeniero de producto de Texts.com, también lanzó una herramienta que eliminará algunos de sus datos de los servidores de Sunbird. Içöz recomienda que cualquier usuario de Sunbird/Nothing Chat cambie su contraseña de Apple ahora, revoque la sesión de Sunbird y «asuma que sus datos ya están comprometidos».

9to5Google Dylan Roussel investigó la aplicación y descubrió que, además de todos los datos de texto públicos, «Todos los documentos (imágenes, vídeos, audios, pdf, vCards…) enviados a través de Nothing Chat Y Sunbird son públicos». Roussel descubrió que Sunbird almacena actualmente 630.000 archivos multimedia y aparentemente podía acceder a algunos. La aplicación de Sunbird sugirió que los usuarios transfirieran vCards (tarjetas de presentación virtuales llenas de datos de contacto) y Roussel dice que se puede acceder a la información personal de más de 2300 usuarios. Roussel califica todo el fiasco como «probablemente la mayor ‘pesadilla de privacidad’ que he visto por parte de un fabricante de teléfonos en años».