Kim y cols.

Los investigadores han ideado un ataque que obliga al navegador Safari de Apple a divulgar contraseñas, contenido de mensajes de Gmail y otros secretos explotando una vulnerabilidad de canal lateral en las CPU de las series A y M que ejecutan dispositivos iOS y macOS modernos.

iLeakage, como los investigadores académicos han denominado el ataque, es práctico y requiere recursos mínimos para llevarse a cabo. Sin embargo, requiere una amplia ingeniería inversa del hardware de Apple y una gran experiencia en la explotación de una clase de vulnerabilidad conocida como canal lateral, que filtra secretos basándose en pistas dejadas en emanaciones electromagnéticas, cachés de datos u otras manifestaciones de un sistema objetivo. El canal secundario en este caso es la ejecución especulativa, una característica de mejora del rendimiento que se encuentra en las CPU modernas y que ha formado la base de un amplio corpus de ataques en los últimos años. El flujo casi interminable de variantes de exploits ha dejado a los fabricantes de chips (principalmente Intel y, en menor medida, AMD) luchando por idear mitigaciones.

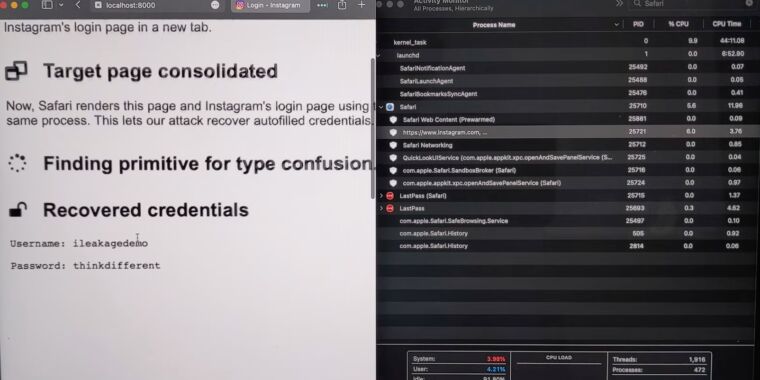

Explotando WebKit en Apple Silicon

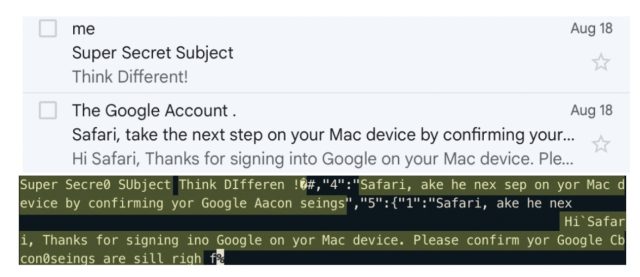

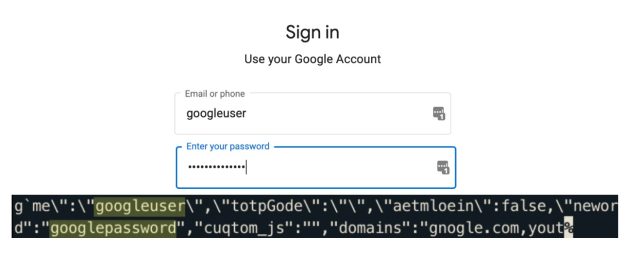

Los investigadores implementan iLeakage como un sitio web. Cuando lo visita un dispositivo macOS o iOS vulnerable, el sitio web utiliza JavaScript para abrir subrepticiamente un sitio web independiente elegido por el atacante y recuperar el contenido del sitio representado en una ventana emergente. Los investigadores han aprovechado con éxito iLeakage para recuperar el historial de visualización de YouTube, el contenido de una bandeja de entrada de Gmail (cuando un objetivo inicia sesión) y una contraseña mientras un administrador de credenciales la completa automáticamente. Una vez visitado, el sitio iLeakage requiere unos cinco minutos para perfilar la máquina de destino y, en promedio, aproximadamente otros 30 segundos para extraer un secreto de 512 bits, como una cadena de 64 caracteres.

Kim, et al.

«Mostramos cómo un atacante puede inducir a Safari a mostrar una página web arbitraria, recuperando posteriormente información confidencial presente en ella mediante ejecución especulativa», escribieron los investigadores en un sitio web informativo. “En particular, demostramos cómo Safari permite que una página web maliciosa recupere secretos de objetivos populares de alto valor, como el contenido de la bandeja de entrada de Gmail. Finalmente, demostramos la recuperación de contraseñas, en caso de que los administradores de credenciales las completen automáticamente”.

kim, et al.

Si bien iLeakage funciona contra Mac solo cuando ejecuta Safari, los iPhone y iPad pueden ser atacados cuando ejecutan cualquier navegador porque todos están basados en el motor de navegador WebKit de Apple. Un representante de Apple dijo que iLeakage mejora el conocimiento de la empresa y que la empresa es consciente de la vulnerabilidad y planea abordarla en una próxima versión de software. No existe una designación CVE para rastrear la vulnerabilidad.

Los atributos únicos de WebKit son un ingrediente crucial en el ataque. El diseño del silicio de las series A y M (la primera generación de CPU diseñadas por Apple para dispositivos iOS y macOS respectivamente) es el otro. Ambos chips contienen defensas destinadas a proteger contra ataques de ejecución especulativa. Las debilidades en la forma en que se implementan esas protecciones finalmente permitieron que iLeakage prevaleciera sobre ellas.