Un software espía en idioma portugués llamado WebDetetive se ha utilizado para comprometer más de 76.000 teléfonos Android en los últimos años en toda Sudamérica, principalmente en Brasil. WebDetetive es también la última empresa de software espía para teléfonos que ha sido pirateada en los últimos meses.

En una nota sin fecha vista por TechCrunch, los piratas informáticos anónimos describieron cómo encontraron y explotaron varias vulnerabilidades de seguridad que les permitieron comprometer los servidores de WebDetetive y el acceso a sus bases de datos de usuarios. Al explotar otras fallas en el panel web del fabricante de software espía, utilizado por los abusadores para acceder a los datos telefónicos robados de sus víctimas, los piratas informáticos dijeron que enumeraron y descargaron todos los registros del panel, incluida la dirección de correo electrónico de cada cliente.

Los piratas informáticos dijeron que el acceso al panel también les permitió eliminar por completo los dispositivos víctimas de la red de software espía, cortando efectivamente la conexión a nivel del servidor para evitar que el dispositivo cargara nuevos datos. “Lo cual definitivamente hicimos. Porque podríamos. Porque #fuckstalkerware”, escribieron los piratas informáticos en la nota.

La nota se incluyó en un caché que contenía más de 1,5 gigabytes de datos extraídos del panel web del software espía. Esos datos incluían información sobre cada cliente, como la dirección IP desde la que iniciaron sesión y el historial de compras. Los datos también enumeraban todos los dispositivos que cada cliente había comprometido, qué versión del software espía estaba ejecutando el teléfono y los tipos de datos que el software espía estaba recopilando del teléfono de la víctima.

El caché no incluía el contenido robado de los teléfonos de las víctimas.

DDoSecrets, un colectivo de transparencia sin fines de lucro que indexa conjuntos de datos filtrados y expuestos en interés público, recibió los datos de WebDetetive y los compartió con TechCrunch para su análisis.

En total, los datos mostraron que WebDetetive había comprometido 76.794 dispositivos hasta la fecha en el momento de la infracción. Los datos también contenían 74.336 direcciones de correo electrónico de clientes únicas, aunque WebDetetive no verifica las direcciones de correo electrónico de un cliente cuando se registra, lo que impide cualquier análisis significativo de los clientes del software espía.

No se sabe quién está detrás de la violación de WebDetetive y los piratas informáticos no proporcionaron información de contacto. TechCrunch no pudo confirmar de forma independiente la afirmación de los piratas informáticos de que eliminaron los dispositivos de las víctimas de la red, aunque TechCrunch verificó la autenticidad de los datos robados comparando una selección de identificadores de dispositivos en el caché con un punto final de acceso público en el servidor de WebDetetive.

WebDetetive es un tipo de aplicación de monitoreo telefónico que se instala en el teléfono de una persona sin su consentimiento, a menudo por alguien con conocimiento del código de acceso del teléfono.

Una vez instalada, la aplicación cambia su ícono en la pantalla de inicio del teléfono, lo que dificulta la detección y eliminación del software espía. WebDetetive inmediatamente comienza a cargar sigilosamente el contenido del teléfono de una persona en sus servidores, incluidos sus mensajes, registros de llamadas, grabaciones de llamadas telefónicas, fotos, grabaciones ambientales del micrófono del teléfono, aplicaciones de redes sociales y datos de ubicación precisos en tiempo real.

A pesar del amplio acceso que estas aplicaciones llamadas “stalkerware” (o cónyugeware) tienen a los datos personales y confidenciales del teléfono de la víctima, el software espía tiene notoriamente errores y es conocido por su codificación deficiente, lo que pone los datos ya robados de las víctimas en riesgo de mayor acceso. compromiso.

WebDetetive, conoce OwnSpy

Poco se sabe sobre WebDetetive más allá de sus capacidades de vigilancia. No es raro que los fabricantes de software espía oculten u ofusquen sus identidades en el mundo real, dados los riesgos legales y de reputación que conlleva producir software espía y facilitar la vigilancia ilegal de otros. WebDetetive no es diferente. Su sitio web no indica quién es el propietario ni quién opera WebDetetive.

Pero si bien los datos filtrados revelan pocas pistas sobre los administradores de WebDetetive, gran parte de sus raíces se remontan a OwnSpy, otra aplicación de espionaje telefónico ampliamente utilizada.

TechCrunch descargó la aplicación WebDetetive para Android de su sitio web (ya que tanto Apple como Google prohíben las aplicaciones de stalkerware en sus tiendas de aplicaciones) y colocó la aplicación en un dispositivo virtual, lo que nos permitió analizar la aplicación en un entorno aislado sin proporcionarle ningún dato real. como nuestra ubicación. Realizamos un análisis del tráfico de red para comprender qué datos entraban y salían de la aplicación WebDetetive, y descubrimos que era una copia en gran medida reempaquetada del software espía de OwnSpy. El agente de usuario de WebDetetive, que envía al servidor para identificarse, todavía se refería a sí mismo como OwnSpy, a pesar de que estaba cargando los datos ficticios de nuestro dispositivo virtual a los servidores de WebDetetive.

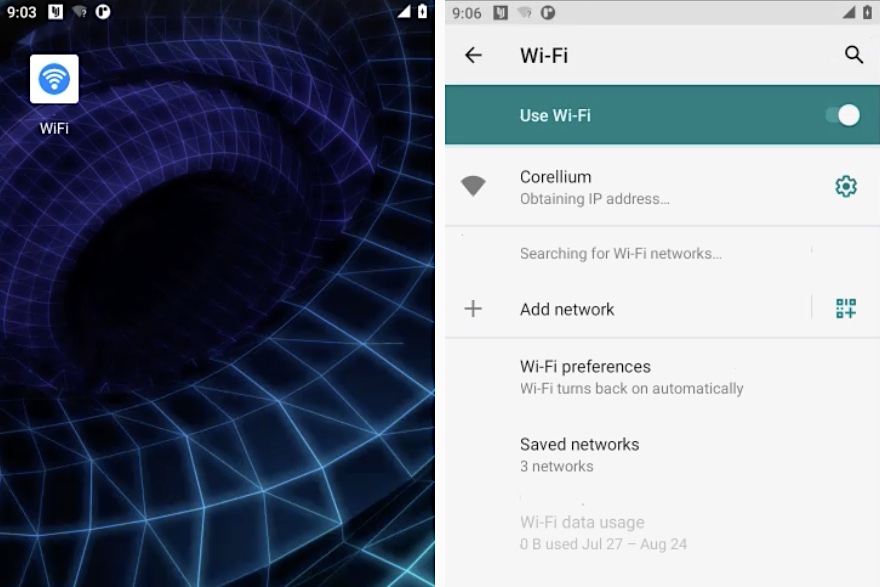

Una comparación fotográfica en paralelo de WebDetetive (izquierda) y OwnSpy (derecha) ejecutándose en Android. Créditos de imagen: TechCrunch

OwnSpy está desarrollado en España por Mobile Innovations, una empresa con sede en Madrid dirigida por Antonio Calatrava. OwnSpy ha operado desde al menos 2010, según su sitio web, y afirma tener 50.000 clientes, aunque no se sabe cuántos dispositivos OwnSpy ha comprometido hasta la fecha.

OwnSpy también opera un modelo de afiliado, que permite a otros ganar una comisión promocionando la aplicación u ofreciendo “un nuevo producto a sus clientes” a cambio de que OwnSpy se lleve una parte de las ganancias, según una copia archivada del sitio web de sus afiliados. No está claro qué otros vínculos operativos, si los hay, existen entre OwnSpy y WebDetetive. Calatrava no respondió a una solicitud de comentarios ni proporcionó información de contacto de los administradores de WebDetetive.

Poco tiempo después de que enviamos un correo electrónico a Calatrava, partes de la infraestructura conocida de OwnSpy quedaron fuera de línea. Un análisis de tráfico de red separado de la aplicación OwnSpy realizado por TechCrunch encontró que la aplicación de software espía OwnSpy no funcionó brevemente en el momento de la publicación. La aplicación de WebDetetive sigue funcionando.

¿Ataque destructivo?

WebDetetive es el segundo fabricante de software espía blanco de un ataque destructivo de datos en los últimos meses. LetMeSpy, una aplicación de software espía desarrollada por el desarrollador polaco Rafal Lidwin, cerró luego de un ataque que expuso y eliminó los datos telefónicos robados de las víctimas de los servidores de LetMeSpy. Lidwin se negó a responder preguntas sobre el incidente.

Según el recuento de TechCrunch, al menos una docena de empresas de software espía en los últimos años han expuesto, derramado o puesto de otra manera los datos telefónicos robados de las víctimas en riesgo de verse comprometidos debido a una codificación deficiente y vulnerabilidades de seguridad fácilmente explotables.

TechCrunch no pudo comunicarse con los administradores de WebDetetive para hacer comentarios. Un correo electrónico enviado a la dirección de correo electrónico de soporte de WebDetetive sobre la violación de datos, incluido si el fabricante de software espía tiene copias de seguridad, no fue respondido. No está claro si el fabricante de software espía notificará a los clientes o víctimas de la violación de datos, o si todavía tiene los datos o registros para hacerlo.

Los ataques destructivos, aunque poco frecuentes, podrían tener consecuencias peligrosas e involuntarias para las víctimas del software espía. El software espía generalmente alerta al agresor si la aplicación de software espía deja de funcionar o se elimina del teléfono de la víctima, y cortar una conexión sin un plan de seguridad podría poner a las víctimas del software espía en una situación insegura. La Coalición Contra el Stalkerware, que trabaja para apoyar a las víctimas y sobrevivientes del stalkerware, tiene recursos en su sitio web para quienes sospechan que su teléfono está comprometido.

Cómo encontrar y eliminar WebDetetive

A diferencia de la mayoría de las aplicaciones de monitoreo de teléfonos, WebDetetive y OwnSpy no ocultan su aplicación en la pantalla de inicio de Android, sino que se disfrazan como una aplicación Wi-Fi que presenta el sistema Android.

WebDetetive es relativamente fácil de detectar. La aplicación aparece con el nombre «WiFi» y presenta un ícono inalámbrico blanco en un círculo azul sobre un fondo blanco.

Una captura de pantalla que muestra la aplicación «WiFi», que se presenta como una aplicación Wi-Fi del sistema. Sin embargo, esta aplicación es un software espía disfrazado. Créditos de imagen: TechCrunch

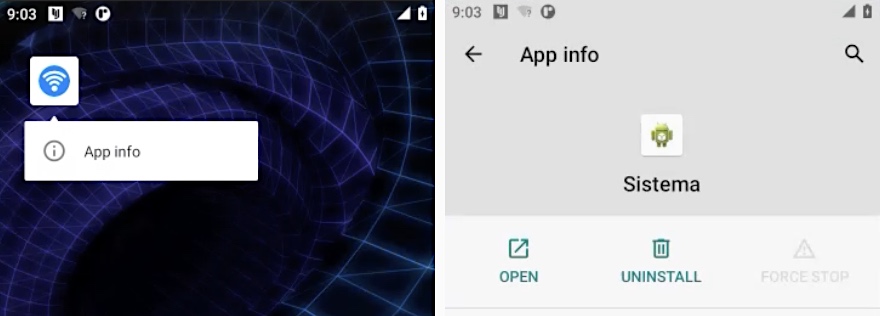

Cuando se toca y se mantiene presionado y se ve la información de la aplicación, la aplicación en realidad se llama «Sistema».

Este ícono de la aplicación «WiFi», cuando se toca, en realidad se mostrará como una aplicación llamada «Sistema», diseñada para parecerse a una aplicación del sistema Android, pero en realidad es un software espía WebDetetive. Créditos de imagen: TechCrunch

Tenemos una guía general que puede ayudarle a eliminar el software espía de Android de su teléfono, si es seguro hacerlo. Debe asegurarse de que Google Play Protect esté activado, ya que esta función de seguridad del dispositivo puede defenderse contra aplicaciones maliciosas de Android. Puedes comprobar su estado desde el menú de configuración de Google Play.

Si usted o alguien que conoce necesita ayuda, la Línea Directa Nacional contra la Violencia Doméstica (1-800-799-7233) brinda apoyo gratuito y confidencial las 24 horas, los 7 días de la semana a las víctimas de violencia y abuso doméstico. Si se encuentra en una situación de emergencia, llame al 911. La Coalición contra el Stalkerware también tiene recursos si cree que su teléfono ha sido comprometido por software espía.