Las alcaldías y los tribunales de Rusia están siendo atacados por un malware nunca antes visto que se hace pasar por ransomware pero que en realidad es un limpiador que destruye permanentemente los datos en un sistema infectado, según la empresa de seguridad Kaspersky y el servicio de noticias Izvestia.

Los investigadores de Kaspersky han llamado al limpiaparabrisas CryWiper, un guiño a la extensión .cry que se agrega a los archivos destruidos. Kaspersky dice que su equipo ha visto que el malware lanza «ataques precisos» en objetivos en Rusia. Izvestia, por su parte, informó que los objetivos son las alcaldías y tribunales rusos. Detalles adicionales, incluyendo cuántas organizaciones han sido atacadas y si el malware borró con éxito los datos, no se conocieron de inmediato.

El malware Wiper se ha vuelto cada vez más común durante la última década. En 2012, un limpiaparabrisas conocido como Shamoon causó estragos en Saudi Aramco de Arabia Saudita y RasGas de Qatar. Cuatro años más tarde, una nueva variante de Shamoon regresó y golpeó a varias organizaciones en Arabia Saudita. En 2017, el malware autorreplicante denominado NotPetya se propagó por todo el mundo en cuestión de horas y causó daños estimados en 10.000 millones de dólares. El año pasado, apareció una ráfaga de limpiaparabrisas nuevos. Incluyen DoubleZero, IsaacWiper, HermeticWiper, CaddyWiper, WhisperGate, AcidRain, Industroyer2 y RuRansom.

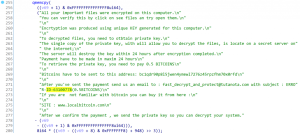

Kaspersky dijo que descubrió los intentos de ataque de CryWiper en los últimos meses. Después de infectar a un objetivo, el malware dejaba una nota que exigía, según Izvestia, 0,5 bitcoins e incluía una dirección de billetera donde se podía realizar el pago.

kaspersky

«Después de examinar una muestra de malware, descubrimos que este troyano, aunque se hace pasar por un ransomware y extorsiona a la víctima por ‘descifrar’ los datos, en realidad no cifra, sino que destruye a propósito los datos en el sistema afectado», informa Kaspersky. fijado. “Además, un análisis del código del programa del troyano mostró que no se trataba de un error del desarrollador, sino de su intención original”.

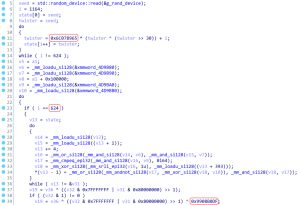

CryWiper tiene cierta semejanza con IsaacWiper, que apuntaba a organizaciones en Ucrania. Ambos limpiaparabrisas usan el mismo algoritmo para generar números pseudoaleatorios que luego corrompen los archivos específicos al sobrescribir los datos dentro de ellos. El nombre del algoritmo es Mersenne Vortex PRNG. El algoritmo rara vez se usa, por lo que la similitud sobresalió.

kaspersky

CryWiper comparte un elemento común separado con las familias de ransomware conocidas como Trojan-Ransom.Win32.Xorist y Trojan-Ransom.MSIL.Agent. Específicamente, la dirección de correo electrónico en la nota de rescate de los tres es la misma.

La muestra de CryWiper que analizó Kaspersky es un archivo ejecutable de 64 bits para Windows. Fue escrito en C++ y compilado utilizando el kit de herramientas MinGW-w64 y el compilador GCC. Esa es una elección inusual ya que es más común que el malware escrito en C++ use Visual Studio de Microsoft. Una posible razón de esta elección es que les da a los desarrolladores la opción de migrar su código a Linux. Dada la cantidad de llamadas específicas que hace CryWiper a las interfaces de programación de Windows, esta razón parece poco probable. La razón más probable es que el desarrollador que escribió el código estaba usando un dispositivo que no es de Windows.

Los ataques de limpieza exitosos a menudo se aprovechan de la mala seguridad de la red. Kaspersky aconsejó a los ingenieros de redes que tomen precauciones usando:

- Soluciones de seguridad de análisis de comportamiento de archivos para la protección de puntos finales.

- Centro de operaciones de seguridad y detección y respuesta administrado que permite detectar oportunamente una intrusión y tomar medidas para responder.

- Análisis dinámico de archivos adjuntos de correo y bloqueo de archivos maliciosos y URL. Esto dificultará los ataques por correo electrónico, uno de los vectores más comunes.

- Realización periódica de pruebas de penetración y proyectos RedTeam. Esto ayudará a identificar vulnerabilidades en la infraestructura de la organización, protegerlas y, por lo tanto, reducir significativamente la superficie de ataque de los intrusos.

- Monitoreo de datos de amenazas. Para detectar y bloquear actividades maliciosas de manera oportuna, es necesario contar con información actualizada sobre las tácticas, herramientas e infraestructura de los intrusos.

Dada la invasión de Rusia a Ucrania y otros conflictos geopolíticos que asolan el mundo, no es probable que el ritmo del malware de borrado disminuya en los próximos meses.

“En muchos casos, los incidentes de limpiaparabrisas y ransomware son causados por una seguridad de red insuficiente, y se debe prestar atención al fortalecimiento de la protección”, indicó el informe de Kaspersky del viernes. “Suponemos que la cantidad de ataques cibernéticos, incluidos los que usan limpiaparabrisas, aumentará, en gran parte debido a la situación inestable en el mundo”.