MOVEit, el software de transferencia de archivos explotado en las últimas semanas en uno de los ciberataques más grandes de la historia, recibió otra actualización de seguridad que corrige una vulnerabilidad crítica que podría explotarse para dar acceso a los piratas informáticos a grandes cantidades de datos confidenciales.

El jueves, el fabricante de MOVEit, Progress Software, publicó un boletín de seguridad que incluía correcciones para tres vulnerabilidades recién descubiertas en la aplicación de transferencia de archivos. El más grave de ellos, rastreado como CVE-2023-36934, permite que un atacante no autenticado obtenga acceso no autorizado a la base de datos de la aplicación. Se deriva de una falla de seguridad que permite la inyección de SQL, una de las clases de explotación más antiguas y comunes.

La vulnerabilidad contiene los mismos elementos (y, probablemente, las mismas consecuencias potencialmente devastadoras) que la que salió a la luz a fines de mayo cuando los miembros del sindicato del crimen del ransomware Clop comenzaron a explotarlo en masa en redes vulnerables de todo el mundo. Hasta la fecha, la ofensiva Clop ha afectado a 229 organizaciones y ha derramado datos que afectan a más de 17 millones de personas, según las estadísticas seguidas por Brett Callow, analista de la firma de seguridad Emsisoft. Las víctimas incluyen los DMV de Louisiana y Oregon, el Departamento de Educación de la ciudad de Nueva York y las compañías de energía Schneider Electric y Siemens Electric.

No hay informes conocidos de la nueva vulnerabilidad bajo explotación activa, pero dada su gravedad y experiencia pasada, Progress Software y los profesionales de la seguridad están instando a todos los usuarios de MOVEit a que la instalen de inmediato. Además de CVE-2023-36934, la actualización de seguridad del jueves corrige dos vulnerabilidades adicionales. Todos ellos fueron descubiertos por las firmas de seguridad HackerOne y Trend Micro.

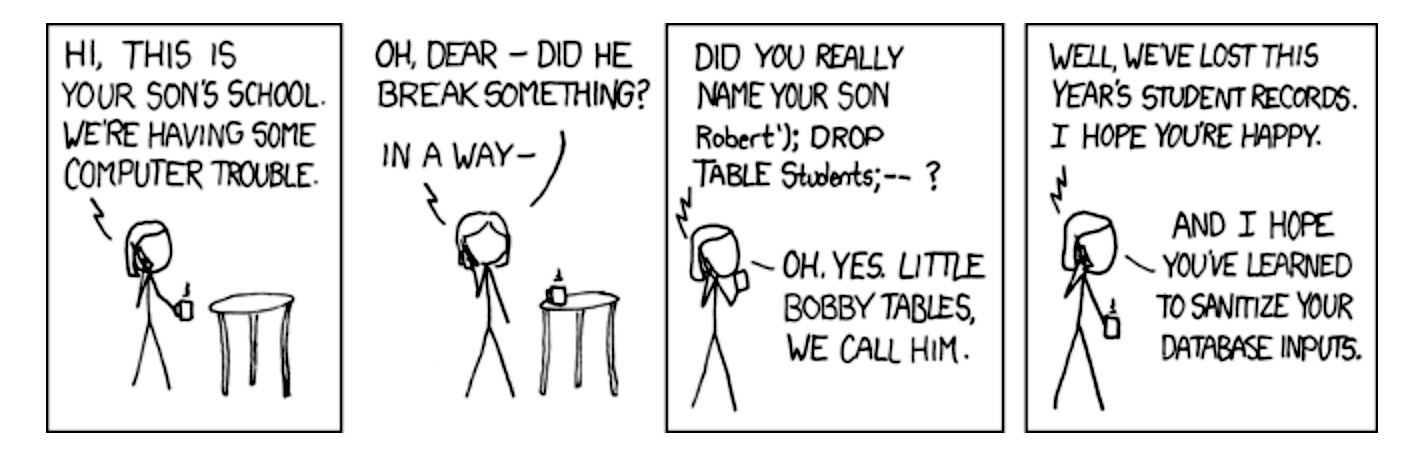

Desarrolladores, conozcan a Bobby Tables

Una cosa que hace que CVE-2023-36934 y la vulnerabilidad anterior explotada por Clop sean tan críticas es que las personas pueden explotarlas cuando ni siquiera han iniciado sesión en el sistema que están pirateando. Ambos también se derivan de errores que permiten la inyección de SQL, una clase de vulnerabilidad con un largo historial de abuso. A menudo abreviado como SQLi, se deriva de una falla de una aplicación web para consultar correctamente las bases de datos de back-end. La sintaxis SQL utiliza apóstrofes para indicar el principio y el final de una cadena de datos. Los apóstrofes permiten a los analizadores de SQL distinguir entre cadenas de datos y comandos de base de datos.

Las aplicaciones web mal escritas a veces pueden interpretar los datos ingresados como comandos. Los piratas informáticos pueden explotar estos errores al ingresar cadenas que incluyen apóstrofes u otros caracteres especiales en los campos web que hacen que las bases de datos back-end hagan cosas que los desarrolladores nunca tuvieron la intención de hacer. Este tipo de ataques han formado la base de algunos de los mayores compromisos de la historia. Además de la reciente juerga de Clop, otros dos ejemplos notables incluyen el pirateo de Heartland Payment Systems en 2007 que permitió al pirata informático convicto Albert Gonzalez hacerse con los datos de 130 millones de tarjetas de crédito y el compromiso de 2011 de HBGary.

La inyección SQL es el tema de una caricatura de xkcd que presenta a Bobby Tables, un estudiante cuyo nombre completo es «Robert»); ABANDONAR LA MESA Estudiantes;–?” (sin las comillas). Cuando el sistema informático de la escuela intenta procesar su nombre, interpreta solo «Robert» como datos y procesa «DROP TABLE» como el peligroso comando SQL para eliminar datos. Como resultado, la escuela pierde los registros de todo un año.

Una segunda vulnerabilidad corregida en la actualización de seguridad de MOVEit del jueves también es el resultado de errores de SQLi. Progress Software dijo que “podría permitir que un atacante autenticado obtenga acceso no autorizado a la base de datos de MOVEit Transfer. Un atacante podría enviar una carga útil manipulada a un punto final de la aplicación MOVEit Transfer, lo que podría resultar en la modificación y divulgación del contenido de la base de datos de MOVEit”.

La tercera vulnerabilidad corregida, CVE-2023-36933, permite a los piratas informáticos cerrar la aplicación MOVEit de forma inesperada. Las dos últimas vulnerabilidades conllevan una gravedad descrita como alta.

Las vulnerabilidades afectan a varias versiones de MOVEit Transfer, desde la 12.0.xa la 15.0.x. Dado el daño que resultó de la explotación masiva de Clop de la vulnerabilidad anterior de MOVEit, los parches más recientes deben instalarse lo antes posible. Lo sentimos, administradores, pero si eso requiere trabajar hasta tarde un viernes o durante el fin de semana, esa es la mejor opción que despertarse con un mundo de dolor el lunes por la mañana.