imágenes falsas

Durante tres días, los administradores del sistema han estado solucionando errores que han impedido a los usuarios de Windows ejecutar aplicaciones como QuickBooks y Avatax. Ahora conocemos la causa: un movimiento no anunciado o un fallo de Microsoft que eliminó un certificado digital que alguna vez fue ampliamente utilizado en Windows.

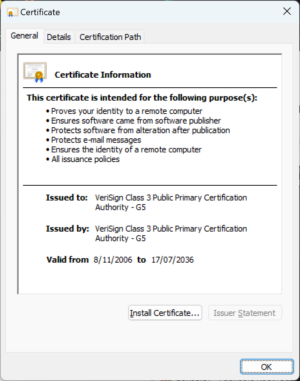

La credencial eliminada se conoce como certificado raíz, lo que significa que ancla la confianza de cientos o miles de certificados intermedios e individuales posteriores. El certificado raíz, con el número de serie 18dad19e267de8bb4a2158cdcc6b3b4a y la huella digital SHA1 4EB6D578499B1CCF5F581EAD56BE3D9B6744A5E5, ya no era de confianza en Windows. Debido a que esa raíz estaba vinculada a certificados que certifican su autenticidad y confianza, las personas que intentaban usar o instalar la aplicación recibían el error.

Apenas unos minutos antes de la publicación de esta publicación, los investigadores se enteraron de que el certificado se había restaurado en Windows. No está claro cómo o por qué ocurrió eso. El certificado inmediatamente debajo de este párrafo muestra el estado del certificado el jueves. El de abajo que muestra el estado al viernes.

Esa vez los certificados de Symantec fueron desterrados de Internet

Microsoft aún tiene que responder a una solicitud para explicar los errores. Es posible que un problema técnico haya provocado que Windows elimine el certificado raíz. También es posible que la eliminación haya sido intencional, dado que es uno de varios que enfrentaron un bloqueo en toda la industria luego del descubrimiento en 2015 de que su emisor matriz en ese momento, Symantec, había emitido certificados incorrectamente para google.com, www.google.com. y otro dominio. (Symantec vendió sus negocios de autoridad de certificación (CA) a DigiCert en 2017).

Después de que los investigadores de Google afirmaran unas semanas más tarde que el número de certificados emitidos erróneamente era mucho mayor, Symantec revisó el número a 164 certificados para 76 dominios y 2.458 certificados para dominios que nunca habían sido registrados. A la luz de la nueva información, Google le dio a Symantec un ultimátum: proporcione una contabilidad exhaustiva de su fallido proceso de autoridad de certificación o corre el riesgo de que el navegador más popular del mundo, Chrome, emita advertencias aterradoras sobre los certificados de Symantec cada vez que los usuarios finales visiten sitios web protegidos por HTTPS que utilicen a ellos. Unos 17 meses después, Google cumplió la amenaza después de que su investigación concluyera que durante años, las CA propiedad de Symantec habían emitido incorrectamente más de 30.000 certificados. La compañía comenzó los preparativos para anular gradualmente la confianza de Chrome en todos los certificados emitidos por esas CA, que se vendieron bajo marcas como Verisign, Thawte y GeoTrust. Con efecto inmediato en ese momento, Chrome dejó de reconocer cualquier estado de validación extendida de dichos certificados y, a medida que pasó el tiempo, el navegador revocó cada vez más su confianza.

Los certificados mal emitidos representan una amenaza crítica para prácticamente toda la población de Internet; permiten a sus titulares hacerse pasar criptográficamente por los sitios afectados y monitorear o alterar las comunicaciones enviadas entre los visitantes y los servidores legítimos. En particular, los certificados para dominios inexistentes o dominios que pertenecen a partes distintas al titular son violaciones importantes de los llamados requisitos básicos que los principales fabricantes de navegadores imponen a las CA como condición para que su software confíe en ellos.

Las transgresiones de Symantec fueron graves. Pero dado el estatus de Symantec en ese momento como uno de los mayores emisores de certificados, Google y otras partes interesadas estaban en un aprieto. Si Google u otros fabricantes de navegadores anularan todos los certificados emitidos por Symantec de la noche a la mañana, se producirían interrupciones generalizadas. El caos resultante hizo que el emisor fuera demasiado grande para quebrar. Las sanciones descritas por Google tenían como objetivo minimizar tales interrupciones y al mismo tiempo exigir un castigo significativo.

Durante los dos años siguientes, los fabricantes de navegadores y otras empresas que dependen de certificados digitales para proteger las comunicaciones por Internet gradualmente dejaron de confiar en los certificados. La mayoría de los cronogramas establecían una fecha límite en algún momento de 2019. Por razones que Microsoft aún no ha explicado, Windows continuó confiando en los certificados raíz para firmar el software.

Ese fideicomiso fue finalmente revocado (o al menos suspendido) el martes, una vez más sin explicación ni previo aviso. La medida hizo que los administradores del sistema se apresuraran a determinar por qué los usuarios recibían errores de certificado al intentar ejecutar software como QuickBooks y AvaTax. Finalmente, el director ejecutivo de la empresa de seguridad Airlock Digital atribuyó la causa al cambio no anunciado en Windows.

Un representante de Microsoft se ofreció a proporcionar comentarios para esta historia con la condición de que la información no se atribuya a Microsoft de ninguna manera. Ars se negó.

Es probable que Microsoft haya retrasado la revocación del certificado para fines de firma de aplicaciones porque los certificados en las aplicaciones no se pueden actualizar tan fácilmente como en los sitios web. Sin orientación de la empresa, las personas que solucionan los mensajes de error tienen que hacerlo por su cuenta.

Una opción para resolver problemas es actualizar las aplicaciones afectadas. A estas alturas, es probable que la mayoría de las aplicaciones se hayan actualizado para utilizar certificados no relacionados con los que se han bloqueado. De forma predeterminada, Windows tiene activada una función conocida como actualizaciones automáticas de raíz. Algunos usuarios la tienen desactivada por diversos motivos, muchos de ellos legítimos. El hilo de Reddit vinculado anteriormente también proporciona varios scripts que las personas pueden ejecutar para rotar el certificado raíz.

Actualizar: Diez minutos después de que Ars rechazara la oferta de Microsoft de realizar un comentario sin atribución, un representante de la empresa envió la siguiente declaración:

Se desconfía de la Autoridad de Certificación Primaria Pública Clase 3 de VeriSign – G5 a partir de 2019 y se configuró en “NotBefore” en una versión anterior. Esto significa que ya no se confiará en los certificados emitidos después de la fecha NotBefore; sin embargo, se seguirán confiando en los certificados emitidos antes de la fecha NotBefore. En nuestra actualización de agosto de la Lista de confianza de certificados, cambiamos esta configuración a Desactivar como parte de nuestro proceso habitual de desactivación, lo que provocó que algunos clientes con configuraciones específicas tuvieran problemas. El 24 de agosto de 2023, revocamos este cambio para ayudar a solucionar estos problemas.