Los piratas informáticos respaldados por un poderoso Estado-nación han estado explotando dos vulnerabilidades de día cero en los firewalls de Cisco en una campaña de cinco meses de duración que irrumpe en las redes gubernamentales de todo el mundo, informaron investigadores el miércoles.

Los ataques contra los firewalls de dispositivos de seguridad adaptativos de Cisco son los últimos de una serie de ataques a la red dirigidos a firewalls, VPN y dispositivos perimetrales de red, que están diseñados para proporcionar una especie de puerta con foso que mantiene alejados a los piratas informáticos remotos. En los últimos 18 meses, los actores de amenazas, principalmente respaldados por el gobierno chino, han invertido este paradigma de seguridad en ataques que explotan vulnerabilidades previamente desconocidas en dispositivos de seguridad como Ivanti, Atlassian, Citrix y Progress. Estos dispositivos son objetivos ideales porque se ubican en el borde de una red, proporcionan una tubería directa a sus recursos más sensibles e interactúan con prácticamente todas las comunicaciones entrantes.

Cisco ASA probablemente sea uno de varios objetivos

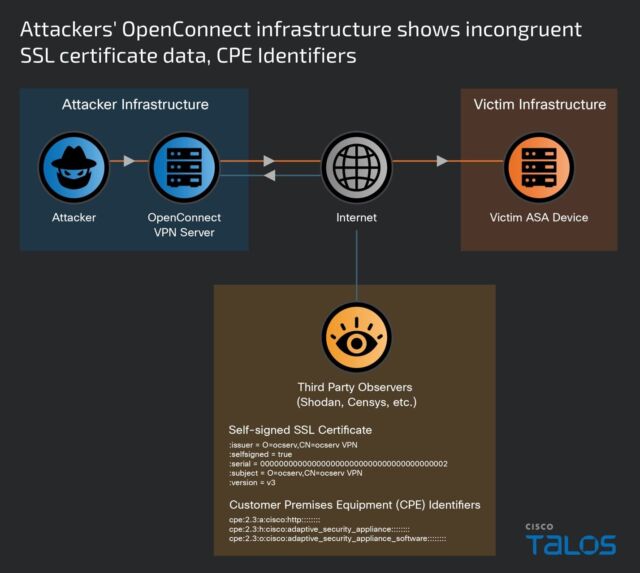

El miércoles fue el turno de Cisco de advertir que sus productos ASA han recibido ese trato. Desde noviembre, un actor previamente desconocido rastreado como UAT4356 por Cisco y STORM-1849 por Microsoft ha estado explotando dos días cero en ataques que instalan dos piezas de malware nunca antes vistas, dijeron investigadores del equipo de seguridad Talos de Cisco. Los rasgos notables en los ataques incluyen:

- Una cadena de exploits avanzada que apuntaba a múltiples vulnerabilidades, al menos dos de las cuales eran de día cero.

- Dos puertas traseras maduras y con todas las funciones que nunca antes se habían visto, una de las cuales residía únicamente en la memoria para evitar la detección.

- Atención meticulosa a ocultar huellas limpiando cualquier artefacto que las puertas traseras puedan dejar. En muchos casos, la limpieza se personalizó en función de las características de un objetivo específico.

Esas características, combinadas con un pequeño grupo de objetivos seleccionados, todos ellos en el gobierno, han llevado a Talos a evaluar que los ataques son obra de piratas informáticos respaldados por el gobierno y motivados por objetivos de espionaje.

«Nuestra evaluación de atribución se basa en la victimología, el importante nivel de habilidad empleada en términos de desarrollo de capacidades y medidas antiforenses, y la identificación y posterior encadenamiento de vulnerabilidades de día 0», escribieron los investigadores de Talos. «Por estas razones, evaluamos con alta confianza que estas acciones fueron realizadas por un actor patrocinado por el Estado».

Los investigadores también advirtieron que la campaña de piratería probablemente esté dirigida a otros dispositivos además del ASA. En particular, los investigadores dijeron que todavía no saben cómo UAT4356 obtuvo acceso inicial, lo que significa que las vulnerabilidades de ASA podrían explotarse sólo después de que una o más vulnerabilidades actualmente desconocidas, probablemente en productos de red de Microsoft y otros, fueran explotadas.

«Independientemente de su proveedor de equipos de red, ahora es el momento de asegurarse de que los dispositivos estén parcheados correctamente, inicien sesión en una ubicación central segura y estén configurados para tener una autenticación multifactor (MFA) sólida», escribieron los investigadores. Cisco ha publicado actualizaciones de seguridad que corrigen las vulnerabilidades e insta a todos los usuarios de ASA a instalarlas lo antes posible.

UAT4356 comenzó a trabajar en la campaña a más tardar en julio pasado cuando estaba desarrollando y probando los exploits. En noviembre, el grupo de amenazas instaló por primera vez la infraestructura de servidor dedicado para los ataques, que comenzaron en serio en enero. La siguiente imagen detalla la línea de tiempo:

cisco

Una de las vulnerabilidades, identificada como CVE-2024-20359, reside en una capacidad ahora retirada que permite la precarga de clientes VPN y complementos en ASA. Se debe a una validación inadecuada de los archivos cuando se leen desde la memoria flash de un dispositivo vulnerable y permite la ejecución remota de código con privilegios del sistema raíz cuando se explota. UAT4356 lo está explotando en puertas traseras de pistas de Cisco con los nombres Line Dancer y Line Runner. En al menos un caso, el actor de la amenaza está instalando puertas traseras explotando CVE-2024-20353, una vulnerabilidad ASA separada con una clasificación de gravedad de 8,6 sobre 10 posibles.